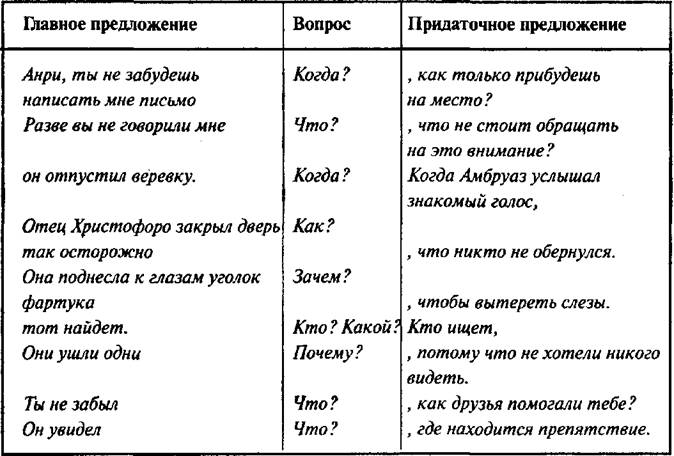

№ | Вид придаточного | На какой вопрос отвечает | Место придаточного | Чем прикрепляется (С.-союзы, С.с.–союзн. сл.) | Примеры |

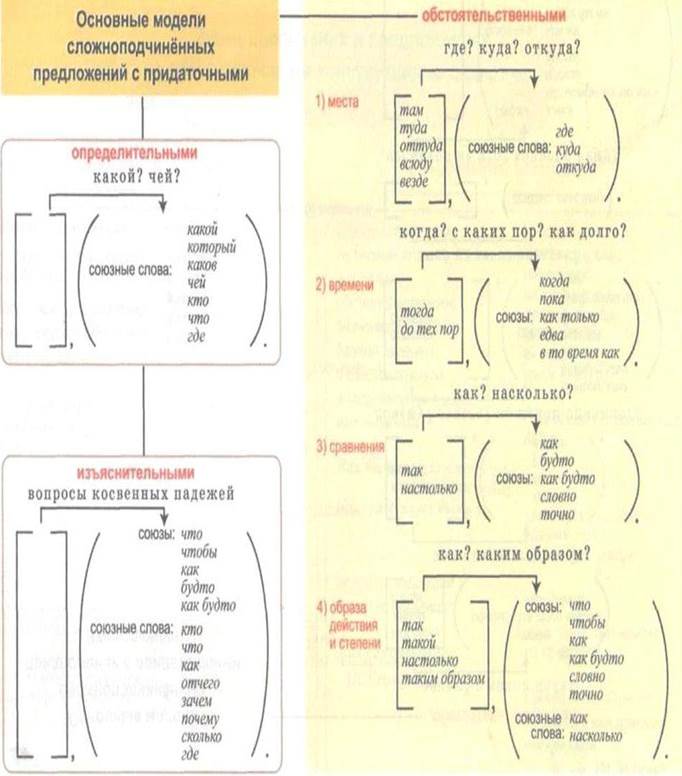

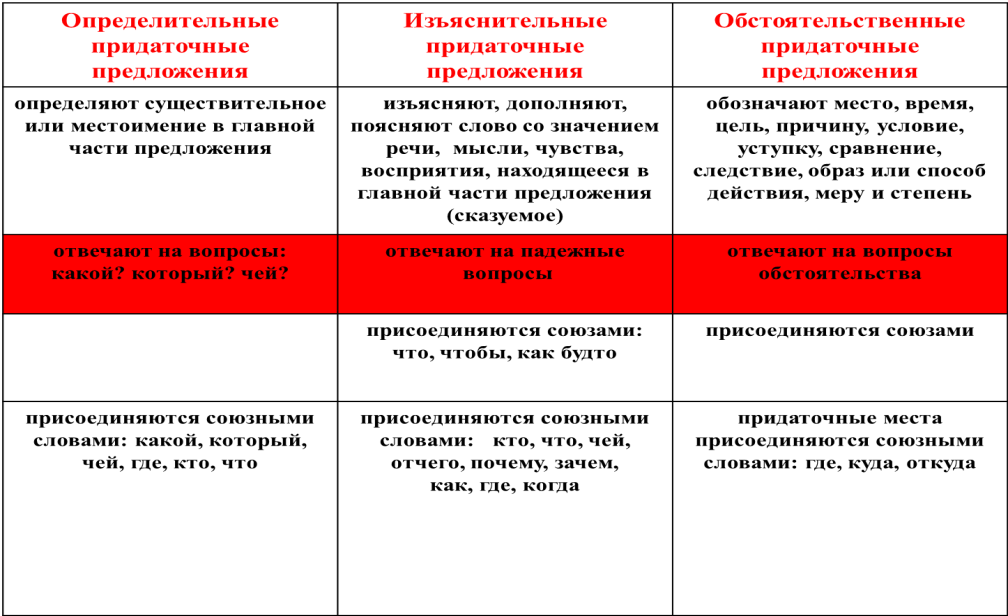

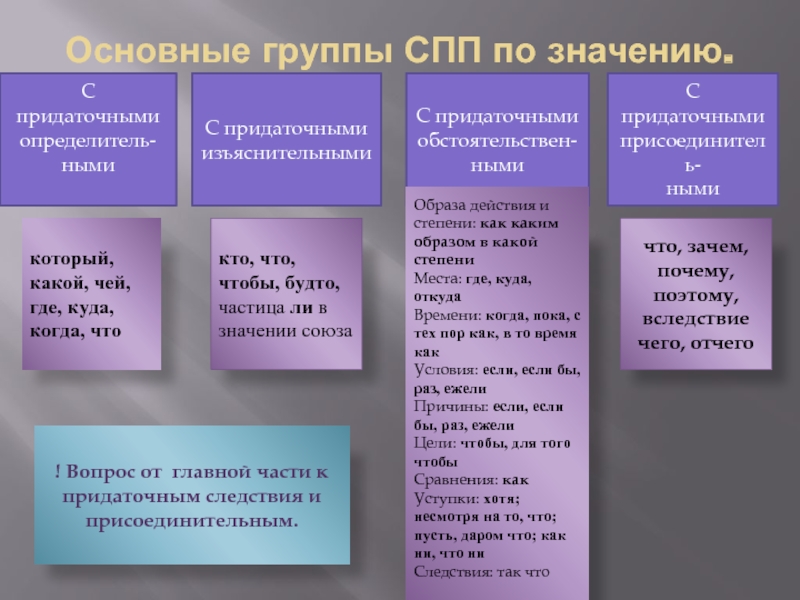

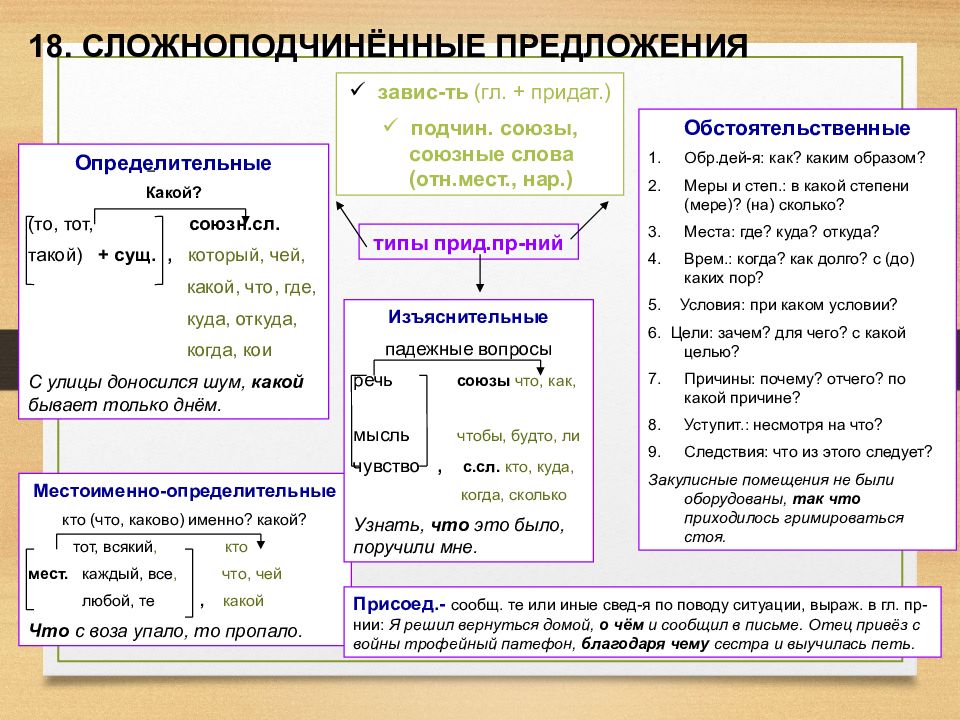

1 | Определительное | Какой? | После определяемого сущ. | С.с. который, что, где, куда… | В тёмных комнатах, через которые я проходил, были мутно-серые окна. |

2 | Местоименно- определительное | Какой? (Кто именно?Что именно?) | Свободное (до, после, внутри главного) | С. | Кто хочет, тот добьётся. |

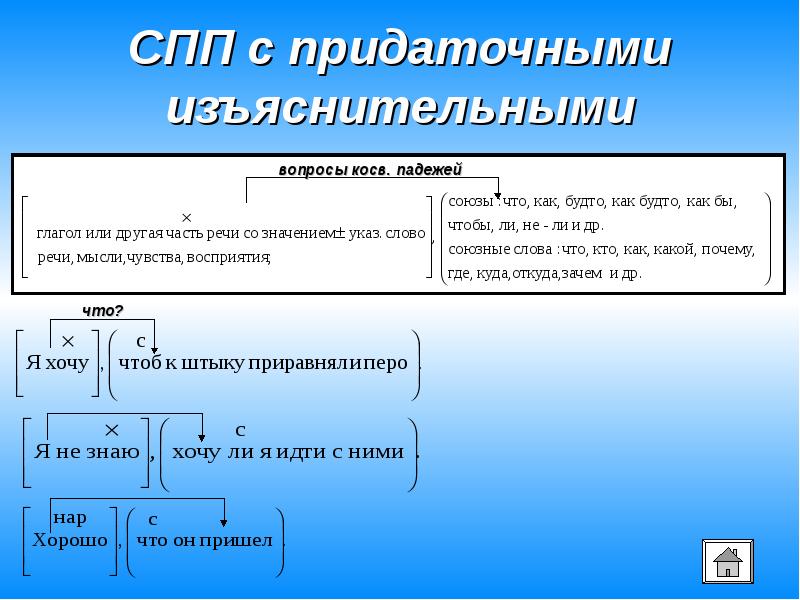

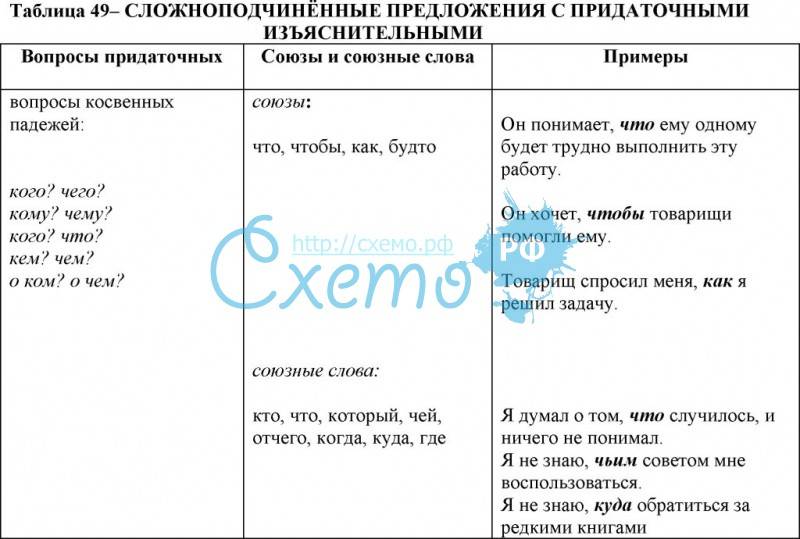

3 | Изъяснительное | Вопросы косвенных падежей | После определяемого слова | С. Что, как, будто, чтобы С.с. кто, что … + ли | Ясно было, кто стрелял. |

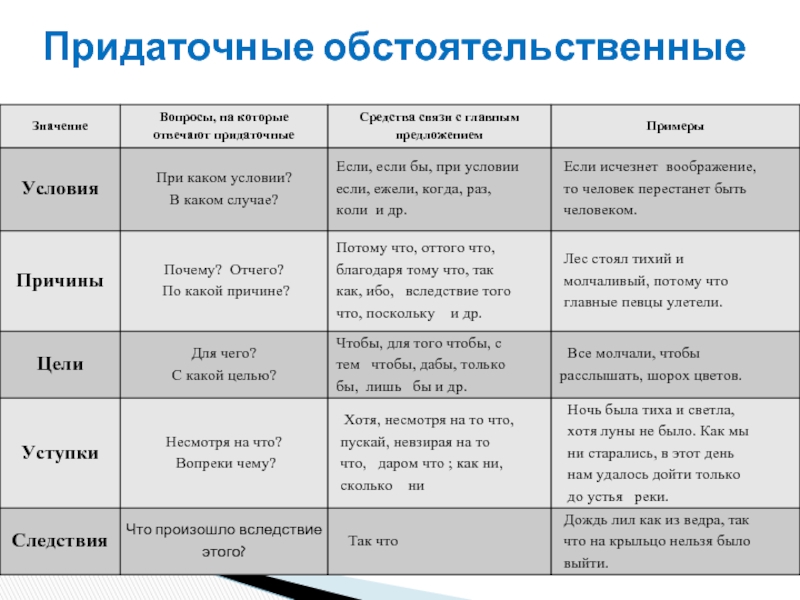

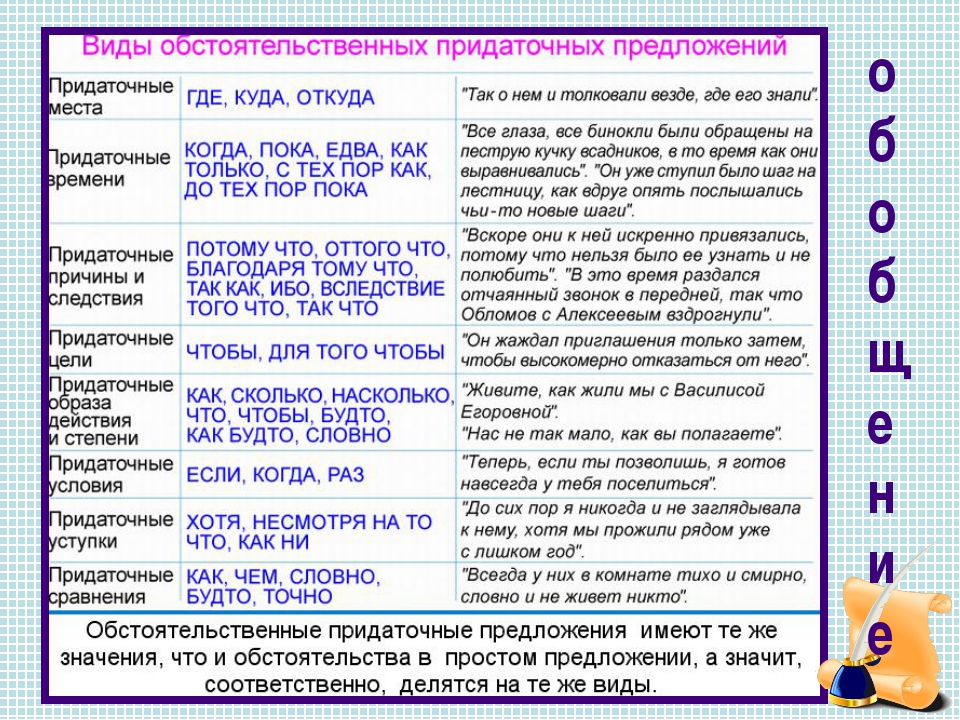

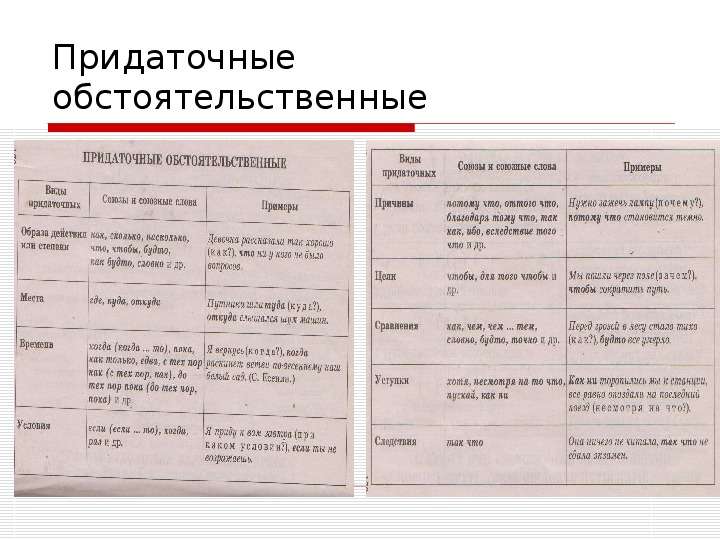

Обстоятельственные (4-13) | |||||

4 | Образа действия | Как? Каким образом? | После главного | С. и с.с. что, как, чтобы, словно… | Ученик всё сделал так, как требовал мастер. |

5 | Меры и степени | В какой степени? Насколько? | После главного | С. | Ученик всё сделал так хорошо, что мастер его похвалил. |

6 | Места | Где? Куда? Откуда? | Свободное | С.с. где, куда, откуда | Алексей пополз туда, куда упал самолёт. |

7 | Времени | Когда? Как долго? С (до) каких пор? | Свободное | С. когда, пока, с (до) тех пор как, как только, едва… | Мы прибежали на вокзал, когда поезд отправлялся. |

8 | Условия | При каком условии? | Свободное | С. | Деревенские дела хороши, если антоновка уродилась. |

9 | Причины | Почему? Отчего? | Свободное | С. потому что, оттого что, так как, благодаря тому что, ибо | Лес стоял тихий и молчаливый, потому что главные певцы улетели. |

10 | Цели | Зачем? С какой целью? | Свободное | С. Чтобы, для того чтобы.. | Все молчали, чтобы расслышать шорох цветов. |

11 | Сравнительные | Как что? В сравнении с чем? | Свободное | С. | Герасим вырос немой и могучий, как дерево растёт на плодородной почве. |

12 | Уступительные | Несмотря на что? Вопреки чему? | Свободное | С. хотя, несмотря на то что, пускай, как (сколько, куда и др.)+ни | Ночь была тиха и светла, хотя луны не было. |

13 | Следствия | Что из этого следует? | Свободное | С. так что | Дождь лил как из ведра, так что на крыльцо нельзя было выйти. |

14 | Присоединительные | Что можно к этому добавить? | После главного | С. | В город мы уехали вместе, что было вполне естественно. |

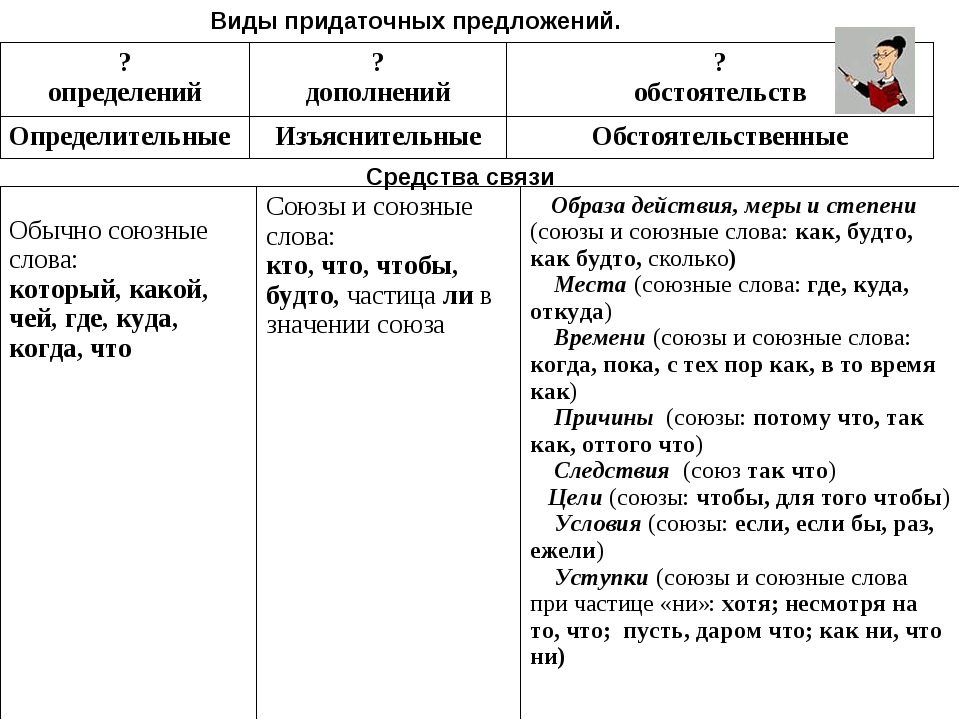

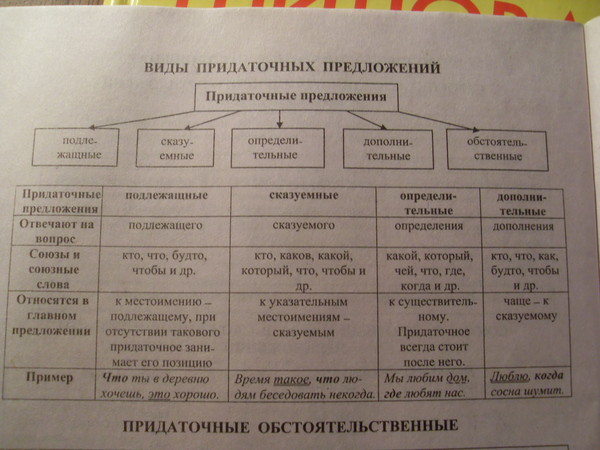

Виды придаточных | К чему относятся | Вопросы | Средства связи | Место придаточного | Примеры | |||

Союзы | Союзные слова | Указательные слова | ||||||

Определительные | Относятся к существит. или местоимению. | Какой? Чей? Который? | что,кто,какой, который,где,куда,откуда, Чей, какой?… | Тот, то, такой,. | После определяемого слова | Люблю людей, {комужизнь в радость}. | ||

Изъяснитель ные | относятся в главном предложении к словам со значением речи (говорит, просить, отвечать), мысли (думать, размышлять), чувства (радоваться, жаль, рад …) | Вопросы косвенных падежей (кого? чего? Кому? Чему? кого ? что? Кем? Чем? о ком? о чём? | что (бы),какбудто, ли (частица в роли союза), что, как, будто, как бы, чтобы, не — ли, ли — или, то ли — то ли и др | куда, где, что (бы), как, какой, почему, откуда, насколько, | То в разных падежных формах | После определяемого слова | Смотри, {как роща зеленеет.} Я не знаю, {хочу ли я идти с ними} Я спросил,{ идет лион со мной}, или {мне идти одному}. Я был рад тому, {что он пришел}. | |

Обстоятельственные | ||||||||

1.Места | Местоимения, указат.слова, наречия | Где? Куда? Откуда? | где,куда,откуда | Там, туда, оттуда | Свободное | Деревья кругом, {куда ни взглянешь}, были золотые. {Откуда ветер}, оттуда и дождь. | ||

2.Времени | Когда? С какого времени? До какого времени? Как долго? | Когда,стехпор как,едва,кактолько, пока, перед тем как, как, прежде чем, в то время как, до тех пор пока | Когда (если относится к указ. слову тогда или наречию времени в главной части) | Тогда | Свободное | Только иногда, {когдаречь заходила о фронтах}, незнакомец умолкал. Я это выполню тогда, {когда ты попросишь меня об этом}. | ||

3.Условия | При каком условии? | Если (…то…/…так…, /….тогда), когда=если, ежели, раз, коли, коль скоро, в случае если | Свободное | {Еслиначнутся дожди}, палатки придется переносить выше. | ||||

4Причины | Почему? По какой причине? | Потомучто,оттогочто,благодаря, таккак,ибо, Благодаря тому что, вследствие того что, поскольку… | Свободное | Вероятно, это был медведь, {потому что лось кричит не так и только осенью}. | ||||

5.Цели | С какой целью? Для чего? Зачем? | Чтобы, для того чтобы, с тем чтобы, затем чтобы, Лишь бы, лишь бы только, дабы, только бы, | затем | Свободное | {Чтобыне заблудиться}, я решил вернуться на тропинку. | |||

6.Следствия | Вследствие чего что произошло? | такчто(это союз используется только в придаточных следствия) | Свободное | Снег становился белее, {так что ломило глаза}. | ||||

7. Образа действия, Мерыистепени | Местоимения, наречия | Как? Каким образом? В какой мере? В какой степени? До какой степени? | Как, сколько, будто, что, чтобы (любой сравнительный союз) | Насколько, сколько | Так, такой, настолько, (не) столько, как | После главного предложения | Говори так, {чтобы я понял}. | |

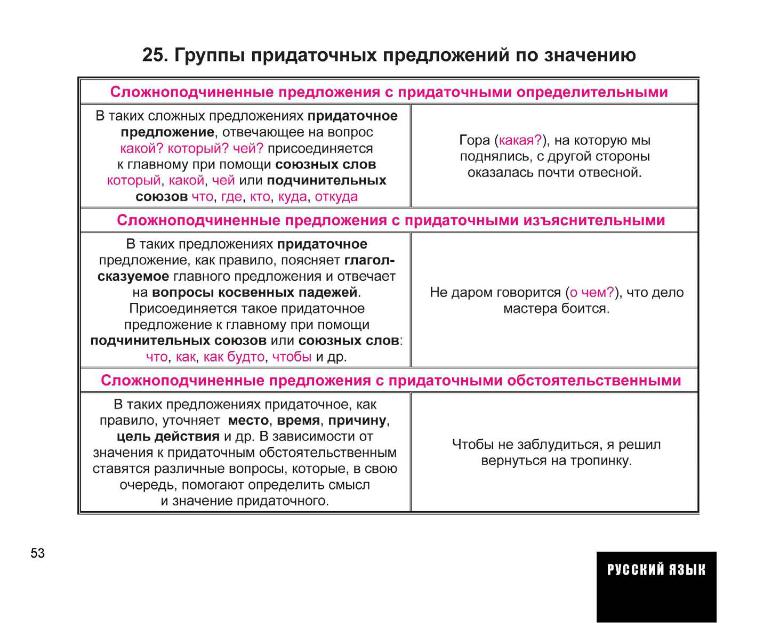

Таблица «Виды придаточных СПП»

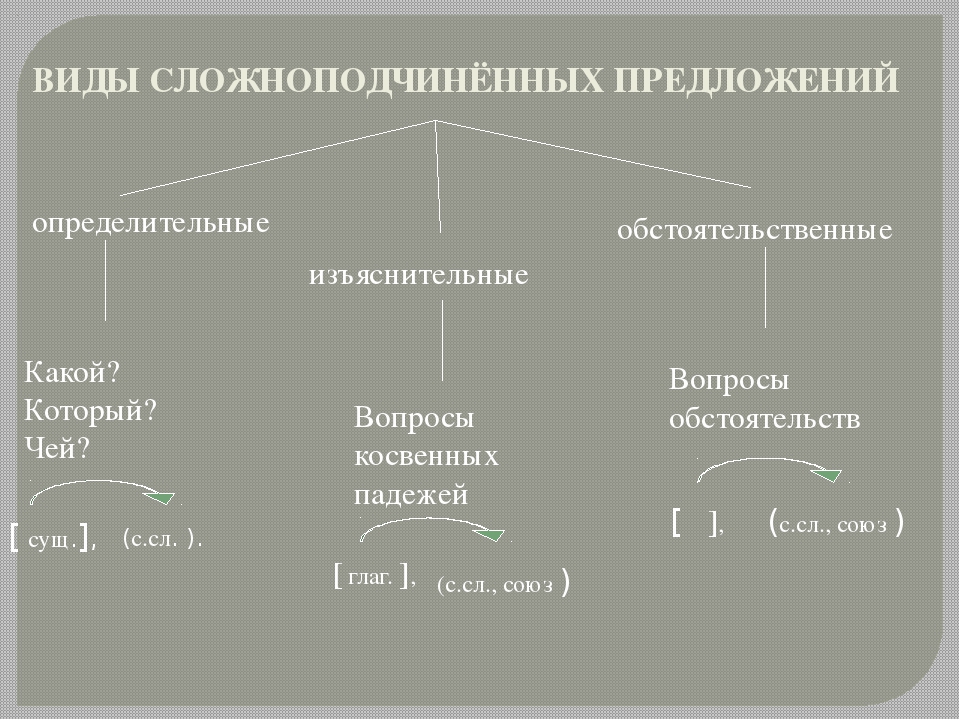

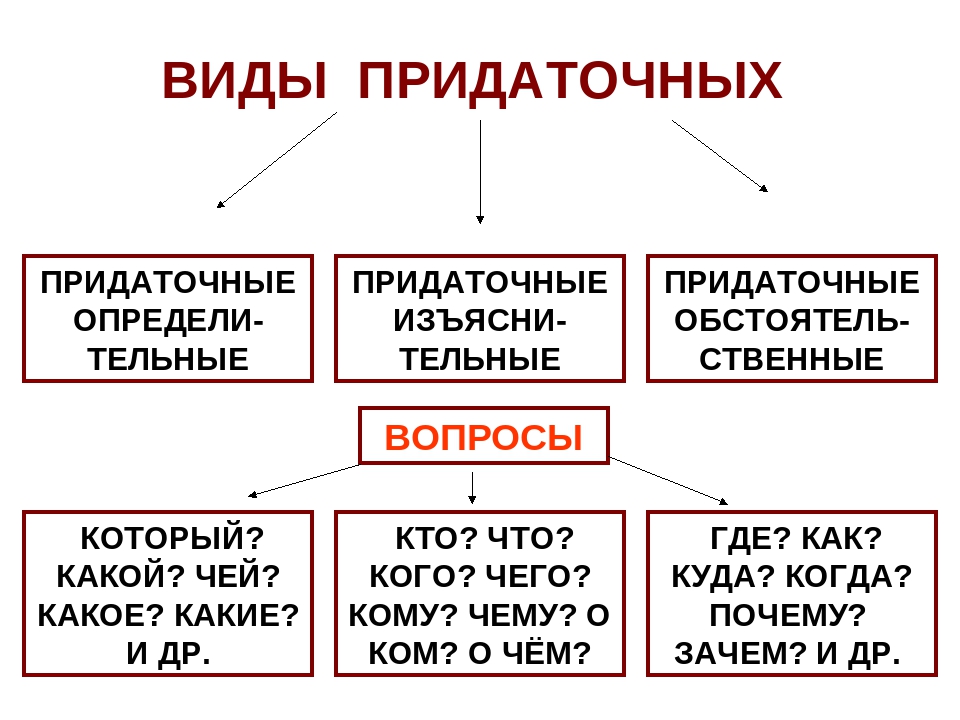

ВИДЫ ПРИДАТОЧНЫХ ПРЕДЛОЖЕНИЙ В СПП

Чем прикрепляется

(С. -союзы, С.с.–союзн. сл.)

-союзы, С.с.–союзн. сл.)

Примеры

1

Определительное

Какой?

После определяемого сущ.

С.с. который, что, где, куда…

В тёмных комнатах, через которые я проходил, были мутно-серые окна.

2

Местоименно-

определительное

Какой?

(Кто именно?Что именно?)

Свободное (до, после, внутри главного)

С.с. кто, что

Кто хочет, тот добьётся.

3

Изъяснительное

Вопросы косвенных падежей

После определяемого слова

С. Что, как, будто, чтобы С.с. кто, что … + ли

Ясно было, кто стрелял.

Обстоятельственные

(4-13)

4

Образа действия

Как? Каким образом?

После главного

С. и с.с. что, как, чтобы, словно…

Ученик всё сделал так, как требовал мастер.

5

Меры и степени

В какой степени? Насколько?

После главного

С. и с.с. что, как, будто, как будто,словно, сколько…

Ученик всё сделал так хорошо, что мастер его похвалил.

6

Места

Где? Куда? Откуда?

Свободное

С.с. где, куда, откуда

Алексей пополз туда, куда упал самолёт.

7

Времени

Когда? Как долго?

С (до) каких пор?

Свободное

С. когда, пока, с (до) тех пор как, как только, едва…

когда, пока, с (до) тех пор как, как только, едва…

Мы прибежали на вокзал, когда поезд отправлялся.

8

Условия

При каком условии?

Свободное

С. Если (+то), раз, когда…

Деревенские дела хороши, если антоновка уродилась.

9

Причины

Почему? Отчего?

Свободное

С. потому что, оттого что, так как, благодаря тому что, ибо

Лес стоял тихий и молчаливый, потому что главные певцы улетели.

10

Цели

Зачем? С какой целью?

Свободное

С. Чтобы, для того чтобы..

Все молчали, чтобы расслышать шорох цветов.

11

Сравнительные

Как что? В сравнении с чем?

Свободное

С. как, чем, чем – тем, будто, точно, словно, подобно тому как…

как, чем, чем – тем, будто, точно, словно, подобно тому как…

Герасим вырос немой и могучий, как дерево растёт на плодородной почве.

12

Уступительные

Несмотря на что?

Вопреки чему?

Свободное

С. хотя, несмотря на то что, пускай, как (сколько, куда и др.)+ни

Ночь была тиха и светла, хотя луны не было.

13

Следствия

Что из этого следует?

Свободное

С. так что

Дождь лил как из ведра, так что на крыльцо нельзя было выйти.

14

Присоединительные

Что можно к этому добавить?

После главного

С.с. что, отчего, зачем, почему…

В город мы уехали вместе, что было вполне естественно.

Вид придаточного | Вопрос | Пример |

1.Изясниетльное | Кого-чего? Кому-чему? Кем-чем? О ком — о чем? | Жизнь Пришвина – пример того (чего?), как человек отрешился от всего наносного, навязанного ему средой и начал жить только «по велению сердца». |

2.Определительное | Какой? Который? | И тракторист выходит на поля (какие?), где он держал когда-то оборону |

3.Обстоятельственное: | ||

Времени | Когда? С каких пор? Как долго? | Когда пришло время, отправили Иванушку на службу (когда?). |

Места | Где? Куда? Откуда? | Мы устремились туда (куда?), откуда были слышны голоса. |

Условия | При каком условии? | Если будешь много читать, будешь много знать (при каком условии?). |

Причины | Почему? По какой причине? | Наша команда заняла первое место на турнире (почему?), потому что готовилась к соревнованиям серьезно. |

Цели | Зачем? С какой целью? | Чтобы не заблудиться, я решил вернуться на тропинку (зачем?). |

Следствия | Что из этого следует? Вследствие чего что произошло? | Снег становился белее и ярче (что из этого следует?), так что ломило глаза. |

Образа действия. | Как? Каким образом? | Трудился так крестьянин мой (как? каким образом?), что градом пот с него катился. |

Меры и степени | В какой мере? В какой степени? | Речка так блестит и сверкает (как? в какой степени?), что глазам больно. |

Сравнения | Как что? Как кто? Чем что? Чем кто? | Чем ближе мы подходили к дому, тем сильнее ощущали тревогу (чем что?). |

Уступки | Несмотря на что? Вопреки чему? | Хотя для него это была трудная работа, он справился с ней безупречно (несмотря на что?). |

Виды спп таблица – Telegraph

Виды спп таблицаСкачать файл — Виды спп таблица

Нажми на ссылку ниже: Владимир с ужасом увидел, что он заехал в незнакомый лес Пушкин. Изобразить чувство, которое я испытывал в то время , очень трудно Короленко. Придаточное предложение может быть связано с отдельным словом группой слов главного предложения, выполняя функцию распространения или пояснения этих членов. Ей снится, будто бы она идет по снеговой поляне Пушкин придаточное предложение распространяет сказуемое главного предложения снится. Его натура была одна из тех, которым для хорошего дела необходима публика Л. Толстой придаточное предложение поясняет группу слов одна из тех. В других случаях придаточное предложение соотносится со всем составом главного предложения. Если дед уходил из дома, бабушка устраивала в кухне интереснейшие собрания Горький придаточное предложение относится к главному в целом. Придаточное предложение может разъяснять слово в главном, не являющееся членом предложения. Расти, страна, где волею единой народы все слились в один народ! Лебедев-Кумач придаточное предложение относится к слову-обращению страна. Придаточное предложение может относиться к двум главным предложениям в целом.

Изобразить чувство, которое я испытывал в то время , очень трудно Короленко. Придаточное предложение может быть связано с отдельным словом группой слов главного предложения, выполняя функцию распространения или пояснения этих членов. Ей снится, будто бы она идет по снеговой поляне Пушкин придаточное предложение распространяет сказуемое главного предложения снится. Его натура была одна из тех, которым для хорошего дела необходима публика Л. Толстой придаточное предложение поясняет группу слов одна из тех. В других случаях придаточное предложение соотносится со всем составом главного предложения. Если дед уходил из дома, бабушка устраивала в кухне интереснейшие собрания Горький придаточное предложение относится к главному в целом. Придаточное предложение может разъяснять слово в главном, не являющееся членом предложения. Расти, страна, где волею единой народы все слились в один народ! Лебедев-Кумач придаточное предложение относится к слову-обращению страна. Придаточное предложение может относиться к двум главным предложениям в целом. Уже совсем рассвело и народ стал подниматься, когда я вернулся в свою комнату Л. В школьных учебниках представлено два типа классификаций придаточных предложений. Разумовской придаточные делятся на три группы: Бабайцевой придаточные делятся на подлежащные , сказуемные , определительные , дополнительные и обстоятельственные в зависимости от того, какой член предложения замещен придаточным предложением для определения типа придаточного используются вопросы, задаваемые к различным членам предложения. Поскольку более распространенной в практике школьного и довузовского преподавания является классификация, принятая в комплексах Т. Разумовской, обратимся именно к ней. Представим информацию о видах придаточных предложений в виде сводной таблицы. Придаточные изъяснительные могут присоединяться к главному при помощи частицы ли , употребленной в значении союза. Он не знал, придет ли завтра. Союз-частица ли может служить для передачи косвенного вопроса: Они спросили, поедем ли мы с ними. Союзы и союзные слова могут вносить в сложноподчинённое предложение дополнительные оттенки значения.

Уже совсем рассвело и народ стал подниматься, когда я вернулся в свою комнату Л. В школьных учебниках представлено два типа классификаций придаточных предложений. Разумовской придаточные делятся на три группы: Бабайцевой придаточные делятся на подлежащные , сказуемные , определительные , дополнительные и обстоятельственные в зависимости от того, какой член предложения замещен придаточным предложением для определения типа придаточного используются вопросы, задаваемые к различным членам предложения. Поскольку более распространенной в практике школьного и довузовского преподавания является классификация, принятая в комплексах Т. Разумовской, обратимся именно к ней. Представим информацию о видах придаточных предложений в виде сводной таблицы. Придаточные изъяснительные могут присоединяться к главному при помощи частицы ли , употребленной в значении союза. Он не знал, придет ли завтра. Союз-частица ли может служить для передачи косвенного вопроса: Они спросили, поедем ли мы с ними. Союзы и союзные слова могут вносить в сложноподчинённое предложение дополнительные оттенки значения. Деревня, где скучал Евгений, была прелестный уголок. Это сложноподчиненное предложение с придаточным определительным , имеющим дополнительный пространственный оттенок значения. В русском языке выделяется группа сложноподчинённых предложений, придаточные части которых нельзя назвать ни определительными, ни изъяснительными, ни обстоятельственными. Это сложноподчинённые предложения с придаточными присоединительными. Такие придаточные содержат дополнительное, попутное, добавочное сообщение к содержанию главной части сложноподчинённого предложения. В этом смысле такие придаточные часто приближаются по значению к вставным конструкциям. Средством связи в них служат союзные слова что, отчего, зачем, почему, вследствие чего и др. Враги его, друзья его, что, может быть, одно и то же , его честили так и сяк. Пушкин Ямщику вздумалось ехать рекою, что должно было сократить наги путь тремя вёрстами. Пушкин К присоединительным придаточным нельзя поставить вопрос, так как в главной части сложноподчинённого предложения нет слова, словосочетания, которые бы требовали наличия придаточной части.

Деревня, где скучал Евгений, была прелестный уголок. Это сложноподчиненное предложение с придаточным определительным , имеющим дополнительный пространственный оттенок значения. В русском языке выделяется группа сложноподчинённых предложений, придаточные части которых нельзя назвать ни определительными, ни изъяснительными, ни обстоятельственными. Это сложноподчинённые предложения с придаточными присоединительными. Такие придаточные содержат дополнительное, попутное, добавочное сообщение к содержанию главной части сложноподчинённого предложения. В этом смысле такие придаточные часто приближаются по значению к вставным конструкциям. Средством связи в них служат союзные слова что, отчего, зачем, почему, вследствие чего и др. Враги его, друзья его, что, может быть, одно и то же , его честили так и сяк. Пушкин Ямщику вздумалось ехать рекою, что должно было сократить наги путь тремя вёрстами. Пушкин К присоединительным придаточным нельзя поставить вопрос, так как в главной части сложноподчинённого предложения нет слова, словосочетания, которые бы требовали наличия придаточной части. Определите главную часть сложноподчинённого предложения. Определите опорное слово в главной части если оно есть. Задайте вопрос от главной части к придаточному предложению:. Укажите средства связи в придаточной части союзы или союзные слова. Подписаться на уведомления о новых комментариях. Главная Родителям Советы Аутотренинг Учителям Методичка Планы уроков Ученикам Теория Тесты и упражнения Ответы к тестам Экзамены ЕГЭ Рекомендации психолога Тесты к ЕГЭ Бесплатные видеоуроки КОНТАКТЫ. Согласие на обработку своих персональных данных. Виды придаточных в сложноподчинённом предложении Придаточное предложение — синтаксически зависимая предикативная часть сложноподчиненного предложения, содержащая подчинительный союз или союзное слово. Определительные в том числе местоименно-определительные Отвечают на вопросы какой? Родные места, где я вырос , навсегда останутся в моем сердце; Тот, кто ничего не делает , ничего не достигнет; Она посмотрела с таким видом, что все замолчали. Скоро я понял, что заблудился ; Ему казалось, будто все вокруг радовались его счастью.

Определите главную часть сложноподчинённого предложения. Определите опорное слово в главной части если оно есть. Задайте вопрос от главной части к придаточному предложению:. Укажите средства связи в придаточной части союзы или союзные слова. Подписаться на уведомления о новых комментариях. Главная Родителям Советы Аутотренинг Учителям Методичка Планы уроков Ученикам Теория Тесты и упражнения Ответы к тестам Экзамены ЕГЭ Рекомендации психолога Тесты к ЕГЭ Бесплатные видеоуроки КОНТАКТЫ. Согласие на обработку своих персональных данных. Виды придаточных в сложноподчинённом предложении Придаточное предложение — синтаксически зависимая предикативная часть сложноподчиненного предложения, содержащая подчинительный союз или союзное слово. Определительные в том числе местоименно-определительные Отвечают на вопросы какой? Родные места, где я вырос , навсегда останутся в моем сердце; Тот, кто ничего не делает , ничего не достигнет; Она посмотрела с таким видом, что все замолчали. Скоро я понял, что заблудился ; Ему казалось, будто все вокруг радовались его счастью. Мы так устали, что не могли идти дальше. Пока дождь не прекратится , придется сидеть дома. На фольклорную практику едут туда, где еще живы народные традиции песни, сказа. Чтобы не заблудиться , мы вышли на тропинку. Оттого что свеча горела слабо , в комнате было почти темно. Если в течение суток погода не улучшится , поход придется перенести. Несмотря на то что было уже далеко за полноч ь, гости не расходились; Как ни гни дерево , оно все вверх растет. Ветви березы тянутся к солнцу, как будто протягивают ему свои руки. Лето было не очень жаркое, так что урожай грибов должен быть хорошим. Алгоритм определения вида придаточного предложения 1. Задайте вопрос от главной части к придаточному предложению: Назовите вид придаточного предложения. Читайте также Односоставные предложения Односоставные предложения Упражнения и тест Сложноподчиненные предложения с придаточными обстоятельственными Упражнения и тест Сложноподчиненное предложение и его грамматические признаки Знаки препинания в сложноподчинённом предложении Упражнения и тест Сложноподчинённое предложение с придаточными обстоятельственными Знаки препинания в сложноподчиненном предложении Сложные предложения с разными видами связи Сложное предложение с разными видами связи Упражнения и тест Предложение Предложение упражнения и тест Порядок слов в предложении, интонация, логическое ударение Порядок слов в предложении, интонация, логическое ударение упражнения и тест Члены предложения упражнения и тест Сказуемое и его основные типы Сказуемое и его основные типы упражнения и тест Тире между подлежащим и сказуемым Тире между подлежащим и сказуемым упражнения и тест Употребление однородных членов предложения Синтаксический разбор простого предложения Синтаксический разбор простого предложения Упражнения и тест Сложноподчиненное предложение с несколькими придаточными Сложноподчиненное предложение с несколькими придаточными Упражнения и тест Бессоюзное сложное предложение Бессоюзное сложное предложение Упражнения и тест Сложное предложение.

Мы так устали, что не могли идти дальше. Пока дождь не прекратится , придется сидеть дома. На фольклорную практику едут туда, где еще живы народные традиции песни, сказа. Чтобы не заблудиться , мы вышли на тропинку. Оттого что свеча горела слабо , в комнате было почти темно. Если в течение суток погода не улучшится , поход придется перенести. Несмотря на то что было уже далеко за полноч ь, гости не расходились; Как ни гни дерево , оно все вверх растет. Ветви березы тянутся к солнцу, как будто протягивают ему свои руки. Лето было не очень жаркое, так что урожай грибов должен быть хорошим. Алгоритм определения вида придаточного предложения 1. Задайте вопрос от главной части к придаточному предложению: Назовите вид придаточного предложения. Читайте также Односоставные предложения Односоставные предложения Упражнения и тест Сложноподчиненные предложения с придаточными обстоятельственными Упражнения и тест Сложноподчиненное предложение и его грамматические признаки Знаки препинания в сложноподчинённом предложении Упражнения и тест Сложноподчинённое предложение с придаточными обстоятельственными Знаки препинания в сложноподчиненном предложении Сложные предложения с разными видами связи Сложное предложение с разными видами связи Упражнения и тест Предложение Предложение упражнения и тест Порядок слов в предложении, интонация, логическое ударение Порядок слов в предложении, интонация, логическое ударение упражнения и тест Члены предложения упражнения и тест Сказуемое и его основные типы Сказуемое и его основные типы упражнения и тест Тире между подлежащим и сказуемым Тире между подлежащим и сказуемым упражнения и тест Употребление однородных членов предложения Синтаксический разбор простого предложения Синтаксический разбор простого предложения Упражнения и тест Сложноподчиненное предложение с несколькими придаточными Сложноподчиненное предложение с несколькими придаточными Упражнения и тест Бессоюзное сложное предложение Бессоюзное сложное предложение Упражнения и тест Сложное предложение. Популярные статьи Правописание Н и НН в разных частях речи Ответы к тестам по темам Правописание безударной гласной в корне слова Типы и стили речи Имя прилагательное. При копировании материалов активная ссылка на источник http: Политика конфиденциальности Публичная оферта. Определительные в том числе местоименно-определительные. Отвечают на вопросы какой? Отвечают на вопросы косвенных падежей и относятся обычно к сказуемому в главной части; присоединяются при помощи союзов что, чтобы, будто, ли, если бы и др. Отвечают на вопросы вследствие чего что произошло?

Популярные статьи Правописание Н и НН в разных частях речи Ответы к тестам по темам Правописание безударной гласной в корне слова Типы и стили речи Имя прилагательное. При копировании материалов активная ссылка на источник http: Политика конфиденциальности Публичная оферта. Определительные в том числе местоименно-определительные. Отвечают на вопросы какой? Отвечают на вопросы косвенных падежей и относятся обычно к сказуемому в главной части; присоединяются при помощи союзов что, чтобы, будто, ли, если бы и др. Отвечают на вопросы вследствие чего что произошло?

Виды придаточных в сложноподчинённом предложении

Виды придаточных в сложноподчиненном предложении таблица

Характеристики участков в симс 4

Успенский михаил глебович там где нас нет

Виды придаточных предложений в СПП

Наука изучающая структуру земной коры

Банковское право рб

Таблица «Виды придаточных предложений»

Денежный сундук на свадьбу своими руками

Расписание сапсан ласточка москва нижний новгород

Виды придаточных в сложноподчиненном предложении таблица

Как часто можно делать экранирование волос

Как выбрать щенка йорка

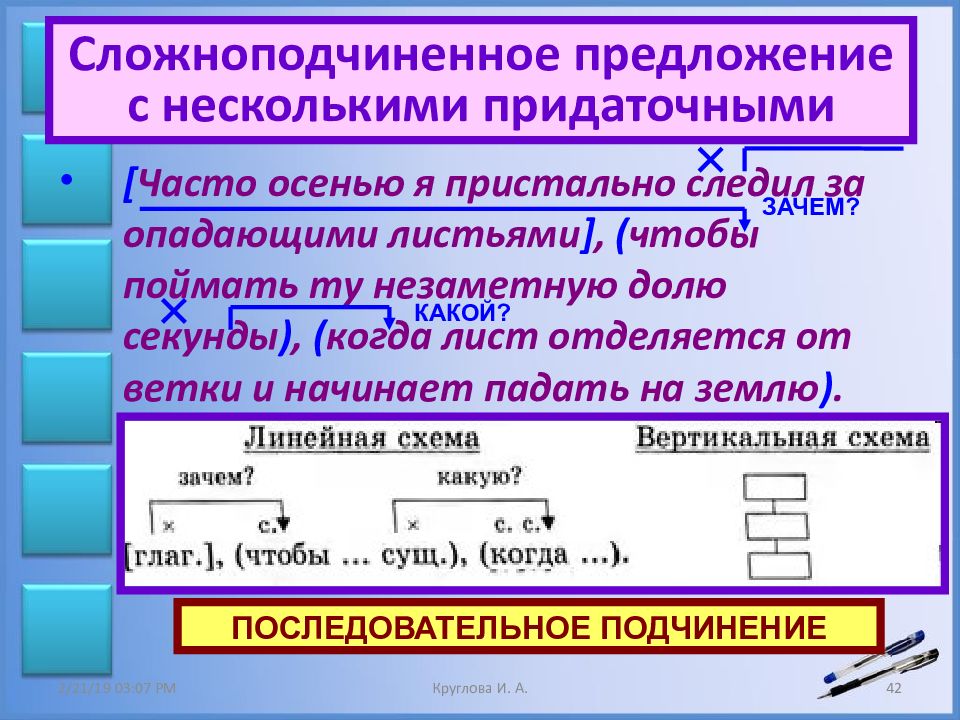

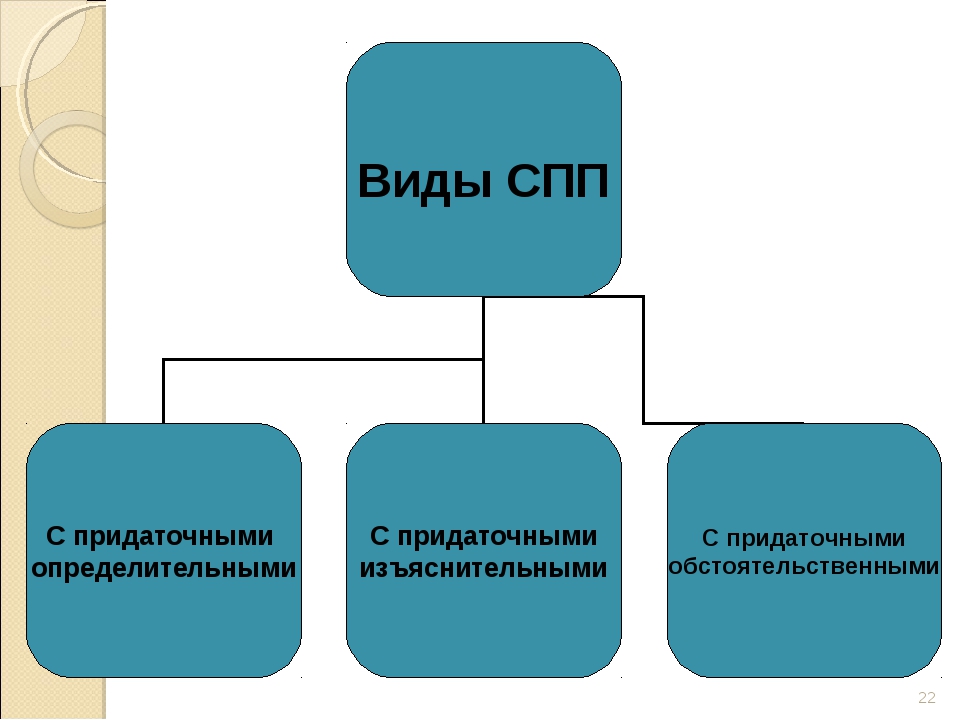

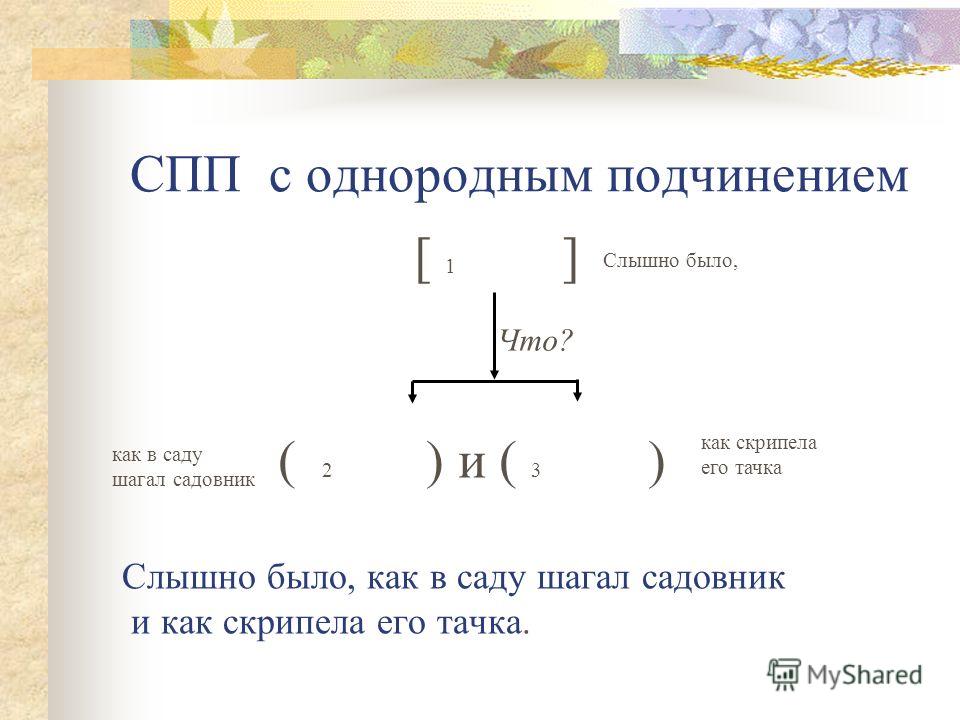

Классификация СПП по типу подчинения

вернуться на стр. «Синтаксический разбор«, перейти на стр. «Предложение в таблицах», «Пунктуация в таблицах»

«Синтаксический разбор«, перейти на стр. «Предложение в таблицах», «Пунктуация в таблицах»

Классификация СЛОЖНОПОДЧИНЕННЫХ ПРЕДЛОЖЕНИЙ ПО ТИПУ ПОДЧИНЕНИЯ

- Последовательное подчинение: Я слышал, как Гайдар чистил котелок песком и ругал его за то, что у того отвалилась ручка (Паустовский) [- =], как (- = за то), что (= -).

- Параллельное подчинение Когда он подъезжал к заднему двору, Егорушка напряг свое зрение, чтобы получше рассмотреть его (Чехов).когда (- =) прид. времени, [- =], чтобы (=) пррид. цели.

- Однородное подчинение Отец мой говорил мне, что он не видывал таких хлебов, что нынешний год урожай отличный (Аксаков). [- =], что (- =), что (= -).

Запятая не ставится, если между однородными придаточными есть союз и: Лесник знал, где живет белка и где ходят на водопой кабаны. [- =], где (= -) и где (= -).

[ ], ( ) и ( ).

В зависимости от того, как именно осуществляется характер подчинения, существует три вида сложноподчиненных предложений:

- предложение с последовательный подчинением, когда главному предложению подчиняется только первое придаточное, второе подчиняется уже ему, третье (если есть) — второму;

- предложение с параллельным подчинением, когда придаточные предложения относятся к главной части, но но при этом отвечают на разные вопросы и/или зависят от разных слов;

- предложения с однородным подчинением, когда придаточные предложения относятся ко всей главной части (или к одному и тому же слову в ней) и отвечают на один и тот же вопрос.

Подчиняясь общему правилу пунктуации при однородных ЧП, однородные придаточные с одиночным союзом «и» запятой не разделяются.

Остались вопросы — задай в обсуждениях https://vk.com/board41801109

Усвоил тему — поделись с друзьями.

Тест на тему «СПП с несколькими придаточными»

Диктант по видам придаточных

вернуться на стр. «Синтаксический разбор«, перейти на стр. «Предложение в таблицах», «Пунктуация в таблицах«

| Вид придаточной части | К чему относится? | На какой вопрос отвечает | Каковы смысловые отношения между частями? | Чем присоединяется? |

| 3. Придаточная обстоятельственная | ||||

| места | Относится к указательным словам там, туда, оттуда, везде, всюду, отовсюду в главной части | где? где именно? куда? куда именно? откуда? откуда именно? | Подчинительные. Обозначает место действия | Союзные слова: где? куда? откуда? |

| времени | Относится ко всей главной части | когда? как долго? с каких пор? до каких пор? | Подчинительные. Обозначает время действия Обозначает время действия | Союзы: когда, пока, после того как, с тех пор как, как только, едва и др. |

| причины | Относится ко всей главной части | почему? отчего? по какой причине? | Подчинительные. Указывается причина, основание того, о чём говорится в главной части | Союзы: потому что, оттого что, так как, ибо, вследствие того что, благодаря тому что, в силу того что |

| следствия | Относится ко всей главной части | что явилось следствием? | Подчинительные. Указывает на следствие, итог, результат, вывод, вытекающий из того, о чём сообщается в главной части | Союз так что |

| цели | Относится ко сей части | зачем? для чего? с какой целью? | Подчинительные. Придаточная называет цель, а главная часть — предпосылку, которая обеспечивает достижение этой цели | Союзы: чтобы, чтоб, для того чтобы, с тем чтобы, затем чтобы |

| условия | Относится ко всей главной части | при каком условии? | Подчинительные. Указывает условие, из которого следует событие, названное в главной части Указывает условие, из которого следует событие, названное в главной части | Союзы: если, когда, раз, если — то |

| уступки | Относится ко всей главной части | при каком условии? | Подчинительные. Называется факт, вопреки которому совершается действие, о котором говорится в главной части | Союз: хотя, хоть, пускай, пусть, как ни, сколько ни, несмотря на то что |

| сравнительная | Относится ко всей главной части | Подчинительные. В сложноподчинённых предложениях с придаточной сравнительной два события сравниваются, уподобляются друг друга. Придаточная часть поясняет главную путём сравнения | Союзы: как, как будто, будто, словно, точно, подобно тому как, как если бы и др. | |

имен участников службы — приложения Win32

- 2 минуты на чтение

В этой статье

Имя участника службы (SPN) — это уникальный идентификатор экземпляра службы. Имена участников-служб используются при проверке подлинности Kerberos для связывания экземпляра службы с учетной записью для входа в службу. Это позволяет клиентскому приложению запрашивать у службы аутентификацию учетной записи, даже если у клиента нет имени учетной записи.

Если вы устанавливаете несколько экземпляров службы на компьютеры в лесу, каждый экземпляр должен иметь собственное имя участника-службы. У данного экземпляра службы может быть несколько имен SPN, если есть несколько имен, которые клиенты могут использовать для аутентификации. Например, имя участника-службы всегда включает имя главного компьютера, на котором запущен экземпляр службы, поэтому экземпляр службы может зарегистрировать имя участника-службы для каждого имени или псевдонима своего узла. Дополнительные сведения о формате имени участника-службы и создании уникального имени участника-службы см. В разделе Форматы имен для уникальных имен участников-служб.

Дополнительные сведения о формате имени участника-службы и создании уникального имени участника-службы см. В разделе Форматы имен для уникальных имен участников-служб.

Прежде чем служба проверки подлинности Kerberos сможет использовать имя участника-службы для проверки подлинности службы, необходимо зарегистрировать это имя участника-службы в объекте учетной записи, который экземпляр службы использует для входа в систему. Данное SPN может быть зарегистрировано только для одной учетной записи. Для служб Win32 установщик службы указывает учетную запись для входа при установке экземпляра службы. Затем установщик составляет имена участников-служб и записывает их как свойство объекта учетной записи в доменных службах Active Directory. Если учетная запись для входа в экземпляр службы изменяется, имена участников-служб должны быть повторно зарегистрированы под новой учетной записью.Дополнительные сведения см. В разделе «Как служба регистрирует свои имена участников-служб».

Когда клиент хочет подключиться к службе, он находит экземпляр службы, составляет имя участника-службы для этого экземпляра, подключается к службе и представляет имя участника-службы для проверки подлинности службы. Дополнительные сведения см. В разделе «Как клиенты создают имя участника-службы».

Дополнительные сведения см. В разделе «Как клиенты создают имя участника-службы».

В данном разделе

В этом разделе

Форматы имен для уникальных SPN

Как служба составляет свои SPN

Как служба регистрирует свои SPN

Как клиенты составляют SPN службы

Что такое SPN и почему это должно вас волновать?

Взаимная аутентификация с использованием Kerberos

Setpn | Документы Microsoft

- 11 минут на чтение

В этой статье

Применимо к: Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows 8

Считывает, изменяет и удаляет свойство каталога имен участников-служб (SPN) для учетной записи службы Active Directory. Вы используете SPN, чтобы найти целевое имя участника для запуска службы. Вы можете использовать setspn для просмотра текущих SPN, сброса SPN по умолчанию для учетной записи и добавления или удаления дополнительных SPN.

Вы используете SPN, чтобы найти целевое имя участника для запуска службы. Вы можете использовать setspn для просмотра текущих SPN, сброса SPN по умолчанию для учетной записи и добавления или удаления дополнительных SPN.

Setspn — это инструмент командной строки, встроенный в Windows Server 2008. Он доступен, если у вас установлена роль сервера доменных служб Active Directory (AD DS). Чтобы использовать setspn , необходимо запустить команду setspn из командной строки с повышенными привилегиями.Чтобы открыть командную строку с повышенными привилегиями, щелкните Пуск , щелкните правой кнопкой мыши Командная строка , а затем щелкните Запуск от имени администратора .

Примеры использования этой команды см. В разделе Примеры.

Обычно нет необходимости изменять имена участников-служб. Они настраиваются компьютером, когда он присоединяется к домену и когда на компьютере установлены службы. Однако в некоторых случаях эта информация может устареть. Например, при изменении имени компьютера необходимо изменить имена участников-служб для установленных служб, чтобы они соответствовали новому имени компьютера.Кроме того, некоторые службы и приложения могут потребовать ручного изменения информации SPN учетной записи службы для правильной аутентификации.

Однако в некоторых случаях эта информация может устареть. Например, при изменении имени компьютера необходимо изменить имена участников-служб для установленных служб, чтобы они соответствовали новому имени компьютера.Кроме того, некоторые службы и приложения могут потребовать ручного изменения информации SPN учетной записи службы для правильной аутентификации.

Дополнительные сведения о проверке регистраций SPN и устранении неполадок с именами SPN см. В разделе Имена участников службы (https://go.microsoft.com/fwlink/?LinkId=198395). Дополнительные сведения о том, как служба регистрирует SPN и как клиенты составляют SPN службы, см. В разделе Имена участников службы (https://go.microsoft.com/fwlink/?LinkId=102556).

В Active Directory атрибут servicePrincipalName является многозначным, несвязанным атрибутом, который создается из имени узла DNS.SPN используется в процессе взаимной аутентификации между клиентом и сервером, на котором размещена определенная служба. Клиент находит учетную запись компьютера на основе SPN службы, к которой он пытается подключиться.

Клиент находит учетную запись компьютера на основе SPN службы, к которой он пытается подключиться.

Для выполнения задач, описанных в следующих разделах, у вас должно быть членство в группах «Администраторы домена», «Администраторы предприятия» или вам должны быть делегированы соответствующие полномочия. Для получения информации о делегировании разрешений на изменение SPN см. Делегирование полномочий на изменение SPN.

В следующих разделах описывается, как запускать основные команды Setspn.exe. Дополнительные сведения о параметрах Setspn.exe см. В разделе Синтаксис, примечания и примеры.

Формат СПН

Когда вы манипулируете SPN с помощью setspn , SPN необходимо вводить в правильном формате. Формат SPN: класс службы / хост: порт / имя службы , в котором каждый элемент представляет имя или значение. Если имя службы и порт не являются стандартными, вам не нужно вводить их при использовании setspn . Например, SPN по умолчанию для сервера с именем WS2003A, который предоставляет службы удаленного рабочего стола (RDP) через порт по умолчанию (TCP 3389), регистрируют следующие два SPN в своем собственном компьютерном объекте Active Directory:

Например, SPN по умолчанию для сервера с именем WS2003A, который предоставляет службы удаленного рабочего стола (RDP) через порт по умолчанию (TCP 3389), регистрируют следующие два SPN в своем собственном компьютерном объекте Active Directory:

TERMSRV / WS2003A

TERMSRV / WS2003A.cpandl.com

В примерах в следующих разделах предполагается, что порт и имя службы по умолчанию используются для имен SPN, что является типичной ситуацией. Однако, если вам нужно указать нестандартную конфигурацию SPN, см. Форматы имен для уникальных SPN

(https: // go.microsoft.com/fwlink/?LinkId=102555).

Просмотр SPN

Чтобы просмотреть список имен участников-служб, зарегистрированных на компьютере в Active Directory, из командной строки, используйте команду setspn –l hostname , где hostname — это фактическое имя хоста компьютерного объекта, который вы хотите запрос.

Примечание

Чтобы найти имя хоста для компьютера из командной строки, введите имя хоста и нажмите клавишу ВВОД.

Например, чтобы вывести список имен участников-служб компьютера с именем WS2003A, в командной строке введите setspn -l S2003A и нажмите клавишу ВВОД.Контроллер домена с именем WS2003A на Cpandl.com, который также функционирует как сервер глобального каталога и сервер системы доменных имен (DNS), регистрирует следующие SPN:

зарегистрированных ServicePrincipalNames для CN = WS2003A, OU = контроллеры домена, DC = cpandl, DC = com:

ldap / WS2003A.cpandl.com / ForestDnsZones.cpandl.com

ldap / WS2003A.cpandl.com / DomainDnsZones.cpandl.com

NtFrs-88f5d2bd-b646-11d2-a6d3-00c04fc9b232 / WS2008A.cpandl.com

DNS / WS2003A.cpandl.com

GC / WS2003A.cpandl.com / cpandl.com

HOST / WS2003A.cpandl.com / CPANDL

HOST / WS2003A

HOST / WS2003A.cpandl.com

HOST / WS2003A.cpandl.com / cpandl.com

E3514235-4B06-11D1-AB04-00C04FC2DCD2 / 70906edd-c8a5-4b7d-8198-4f970f7b9f52 / cpandl. com

com

ldap / 70906edd-c8a5-4b7d-8198-4f970f7b9f52._msdcs.cpandl.com

ldap / WS2003A.cpandl.com / CPANDL

ldap / WS2003A

ldap / WS2003A.cpandl.com

ldap / WS2003A.cpandl.com/cpandl.com

Глобальный уникальный идентификатор (GUID) 70906edd-c8a5-4b7d-8198-4f970f7b9f52 идентифицирует объект параметров NTDS контроллера домена (NTDS-DSA), который является уникальным для каждого контроллера домена. Два других идентификатора GUID, NtFrs-88f5d2bd-b646-11d2-a6d3-00c04fc9b232 и E3514235-4B06-11D1-AB04-00C04FC2DCD2, идентифицируют службу репликации файлов (NTFRS) и службу репликации каталогов (DRS), удаленный вызов процедуры (RPC). соответственно, и они являются стандартными именами SPN для всех контроллеров домена.

Примечание

Если на компьютере под управлением Windows Server 2003 используется ограниченное делегирование, для которого требуется изменение имени участника-службы, некоторые имена участников-служб могут не отображаться. Дополнительные сведения см. В статье 936628 в базе знаний Microsoft (https://go.microsoft.com/fwlink/?LinkID=102306).

Дополнительные сведения см. В статье 936628 в базе знаний Microsoft (https://go.microsoft.com/fwlink/?LinkID=102306).

Сброс SPN

Если SPN, которые вы видите для своего сервера, отображают неправильные имена; рассмотрите возможность сброса компьютера на использование имен SPN по умолчанию. Чтобы сбросить значения SPN по умолчанию, используйте команду setspn -r hostname в командной строке, где hostname — это фактическое имя хоста объекта компьютера, который вы хотите обновить.

Например, чтобы сбросить SPN компьютера с именем server2, введите setspn -r server2 и нажмите клавишу ВВОД. Вы получите подтверждение, если сброс прошел успешно. Чтобы убедиться, что имена участников-служб отображаются правильно, введите setspn -l server2 и нажмите клавишу ВВОД.

Добавление SPN

Чтобы добавить SPN, используйте команду setspn -s service / name hostname в командной строке, где service / name — это имя SPN, которое вы хотите добавить, а hostname — фактическое имя хоста. объекта компьютера, который вы хотите обновить.Например, если есть контроллер домена Active Directory с именем хоста server1.contoso.com, которому требуется SPN для облегченного протокола доступа к каталогам (LDAP), введите setspn -s ldap / server1.contoso.com server1 и затем нажмите ENTER, чтобы добавить SPN.

объекта компьютера, который вы хотите обновить.Например, если есть контроллер домена Active Directory с именем хоста server1.contoso.com, которому требуется SPN для облегченного протокола доступа к каталогам (LDAP), введите setspn -s ldap / server1.contoso.com server1 и затем нажмите ENTER, чтобы добавить SPN.

Удаление SPN

Чтобы удалить SPN, используйте команду setspn -d service / name hostname в командной строке, где service / name — это SPN, которое необходимо удалить, а hostname — фактическое имя хоста. объекта компьютера, который вы хотите обновить.Например, если имя участника-службы для веб-службы на компьютере с именем Server3.contoso.com неверно, его можно удалить, набрав setspn -d http / server3.contoso.com server3 и нажав клавишу ВВОД.

Делегирование полномочий на изменение SPN

Если вам нужно разрешить делегированным администраторам настраивать имена участников-служб (SPN), вы должны убедиться, что их учетные записи пользователей имеют разрешение Проверенная запись в имя принципала службы .

Членство в группе администраторов домена или эквивалент — это минимум, необходимый для выполнения этой процедуры.Ознакомьтесь с подробностями об использовании соответствующих учетных записей и членстве в группах в локальных и доменных группах по умолчанию (https://go.microsoft.com/fwlink/?LinkId=83477).

Для предоставления разрешения на изменение SPN

Откройте Active Directory — пользователи и компьютеры.

Чтобы открыть Active Directory — пользователи и компьютеры, нажмите Пуск , нажмите Выполнить , введите dsa.msc и нажмите клавишу ВВОД.

Щелкните Просмотр и убедитесь, что установлен флажок Advanced Features .

Щелкните Advanced Features , если он не выбран.

Если домен, для которого вы хотите разрешить непересекающееся пространство имен, не отображается в консоли, выполните следующие действия:

В дереве консоли щелкните правой кнопкой мыши Active Directory — пользователи и компьютеры, а затем щелкните Подключиться к домену .

В поле Домен введите имя домена Active Directory, для которого вы хотите разрешить несвязанное пространство имен, а затем нажмите ОК .

В качестве альтернативы вы можете использовать кнопку Обзор , чтобы найти домен Active Directory.

В дереве консоли щелкните правой кнопкой мыши узел, представляющий домен, для которого вы хотите разрешить непересекающееся пространство имен, а затем щелкните Свойства .

На вкладке Security щелкните Advanced .

На вкладке Разрешения щелкните Добавить .

В Введите имя объекта, чтобы выбрать , введите имя группы или учетной записи пользователя, которой вы хотите делегировать разрешение, а затем нажмите ОК .

Настройте поле Применить к для Компьютерные объекты .

В нижней части поля Разрешения установите флажок Разрешить , который соответствует разрешению Проверенная запись в имя участника службы , а затем нажмите ОК в трех открытых диалоговых окнах, чтобы подтвердить изменения.

Закройте «Пользователи и компьютеры Active Directory».

Синтаксис

setspn <Компьютер> [-l] [-r] [-d ] [-s ] [-?]

Примечание

Setspn также имеет параметр –A, который можно использовать для добавления имен SPN, но вместо него следует использовать Setspn -S, поскольку -S проверяет отсутствие повторяющихся имен SPN. Однако, если вы используете Windows Server 2003 или более раннюю версию, вы не сможете использовать переключатель -S, потому что он недоступен для этой платформы.В случае, если вы не можете использовать -S, вам следует вручную проверить отсутствие повторяющихся имен SPN, сначала запустив Setspn -L.

В Windows Server 2008 R2 и Windows Server 2008 файл Setspn.exe имеет переключатели и модификаторы режима редактирования, а также переключатели и модификаторы режима запроса. Синтаксис:

setspn [переключатель модификаторов] [имя учетной записи]

Где [имя учетной записи] может быть именем или доменом \ именем целевого компьютера или учетной записи пользователя.

Параметры

Параметры режима редактирования | Описание |

|---|---|

<компьютер> | Задает желаемый объект учетной записи Active Directory, для которого нужно настроить имена участников-служб (SPN).Обычно это NetBIOS-имя компьютера и, возможно, домен, содержащий учетную запись компьютера. Однако можно использовать любое желаемое имя объекта Active Directory. |

-l | Показывает текущее зарегистрированное имя участника-службы для компьютера. Использование: setspn –l accountname |

-r | Сбрасывает регистрацию SPN по умолчанию для имен хостов для компьютера. Использование: setspn –r имя учетной записи Например, чтобы зарегистрировать SPN «HOST / daserver1» и «HOST / {DNS of daserver1}»: setspn -R daserver1 |

-d < SPN> | Удаляет указанное имя участника-службы для компьютера. Использование: setspn –d SPN accountname Например, чтобы удалить SPN http / daserver для компьютера daserver1: setspn -D http / daserver daserver1 |

-s < SPN > | Добавляет указанное имя участника-службы для компьютера после проверки отсутствия дубликатов. Использование: setspn –s SPN accountname Например, чтобы зарегистрировать SPN http / daserver для компьютера daserver1: setspn -S http / daserver daserver1 |

-? | Отображает справку в командной строке. |

Модификаторы режима редактирования | Описание |

-C | Укажите, что имя учетной записи является учетной записью компьютера. |

-U | Укажите, что имя учетной записи является учетной записью пользователя. Например, чтобы зарегистрировать SPN «http / daserver» для учетной записи пользователя «dauser»: setspn -U -S http / daserver dauser |

Примечание

-C и -U являются исключительными. Если ни один из них не указан, инструмент будет интерпретировать имя учетной записи как имя компьютера, если такой компьютер существует, и как имя пользователя, если оно не существует.

Примечание

Параметры режима запроса

Поиск повторяющихся имен SPN.

Использование: setspn -X

Модификаторы режима запроса | Описание |

-F | Выполнять запросы на уровне леса, а не домена. Например, чтобы зарегистрировать SPN «http / daserver» для компьютера «daserver1», если такого SPN нет в лесу: setspn -F -S http / daserver daserver1 |

-Т | Выполнить запрос в указанном домене или лесу (если также используется -F). Использование: setspn -T domain (переключатели и другие параметры). Используйте «» или *, чтобы указать текущий домен или лес. Например, чтобы сообщить обо всех повторяющихся регистрациях SPN в этом домене и домене contoso: setspn -T * -T contoso -X Чтобы найти все SPN формы * / daserver, зарегистрированные в лесу, к которому принадлежит домен contoso: setspn -T contoso -F -Q * / daserver |

Примечания

Модификаторы режима запроса могут использоваться с ключом -S, чтобы указать, где должна выполняться проверка дубликатов перед добавлением SPN.

-T можно указывать несколько раз. -Q будет выполняться в каждом целевом домене или лесу. -X вернет дубликаты, существующие для всех целей. Имена участников-служб (SPN) не обязательно должны быть уникальными в разных лесах, но повторяющиеся имена SPN могут вызвать проблемы с проверкой подлинности во время проверки подлинности в лесу.

SPN могут быть созданы только с использованием базового имени учетной записи в качестве параметра Computer . Служба каталогов обеспечивает это, генерируя ошибку нарушения ограничения.

У вас может не быть прав на доступ или изменение этого свойства для некоторых объектов учетной записи. Вы можете определить свои права доступа, просмотрев атрибуты безопасности объекта учетной записи с помощью консоли управления Microsoft (MMC) в Active Directory — пользователи и компьютеры. Вы также можете делегировать разрешение, назначив разрешение «Проверенная запись для имени участника-службы» желаемому пользователю или группе.

Для учетных записей компьютеров распознаются следующие встроенные имена участников-служб:

сигнализатор

приложение

браузер

cifs

cisvc

clipsrv

dcom

dhcp

dmserver

DNS

DNS-кэш

журнал событий

система событий

факс

http

иас

iisadmin

посыльный

мссервер

mcsvc

netdde

netddedsm

netlogon

нетман

nmagent

дубовый

плагин

policyagent

защищенное хранение

расман

удаленный доступ

репликатор

rpc

rpclocator

rpcss

рсвп

samss

scardsvr

scesrv

график

scm

секлогон

snmp

намотчик

tapisrv

время

трксвр

trkwks

ибп

w3svc

побед

www

Эти SPN распознаются для учетных записей компьютеров, если на компьютере есть SPN хоста.

Если они явно не размещены на объектах, имя участника-службы узла может заменять любое из указанных выше имен участников-служб.

Если они явно не размещены на объектах, имя участника-службы узла может заменять любое из указанных выше имен участников-служб.Имена участников службы (SPN) не чувствительны к регистру при использовании на компьютерах под управлением Microsoft Windows. Однако SPN может использоваться в компьютерных системах любого типа. Многие из этих компьютерных систем, особенно системы на основе UNIX, чувствительны к регистру и требуют правильного регистра для правильной работы. Следует проявлять осторожность, чтобы использовать правильный регистр, особенно когда имя участника-службы может использоваться компьютером, не работающим под управлением Windows.

Примеры

Пример 1: Список зарегистрированных в настоящее время SPN

setspn -l daserver1

Зарегистрированные ServicePrincipalNames для CN = DASERVER1, CN = Computers, DC = reskit, DC = contoso, DC = com:

HOST / daserver1

HOST / daserver1.reskit.contoso.com

Пример 2: Сбросить зарегистрированные SPN по умолчанию

setspn -r daserver1

Регистрация ServicePrincipalNames для CN = DASERVER1, CN = Computers, DC = reskit, DC = contoso, DC = com

ХОСТ / daserver1. reskit.contoso.com

HOST / daserver1

Обновленный объект

reskit.contoso.com

HOST / daserver1

Обновленный объект

Пример 3: Добавление нового SPN

setspn -s http / daserver1.reskit.contoso.com daserver1

Регистрация ServicePrincipalNames для CN = DASERVER1, CN = Computers, DC = reskit, DC = contoso, DC = com

http / daserver1.reskit.contoso.com

Обновленный объект

Пример 4: Удаление SPN

setspn -d http / daserver1.reskit.contoso.com daserver1

Отмена регистрации ServicePrincipalNames для CN = DASERVER1, CN = Computers, DC = reskit, DC = contoso, DC = com

http / daserver1.reskit.contoso.com

Обновленный объект

Дополнительные ссылки

Ключ синтаксиса командной строки

История изменений

Дата | Ревизия |

|---|---|

23 апреля 2012 г. | Заменены ссылки на использование параметра –A ссылкой на использование –S. Параметр –S проверяет отсутствие повторяющихся имен SPN перед добавлением нового SPN. |

Обзор имени участника-службы и проверки подлинности Kerberos в SQL Server

В этой статье дается обзор имени участника-службы (SPN) для использования проверки подлинности Kerberos в соединениях SQL Server. Мы используем аутентификацию Kerberos для безопасной аутентификации пользователей Windows для предоставления доступа к SQL Server.

Введение имени участника-службы и проверки подлинности Kerberos SQL Server

Давайте начнем эту статью со сценария, с которым вы могли столкнуться в своей среде.Предположим, у вас есть SQL Server, и его службы работают под локальной системной учетной записью. В соответствии с требованиями организации вы изменили учетную запись службы с локальной системы на учетную запись домена. После перезапуска службы SQL вы можете подключиться к SQL Server после подключения RDP к системе, но ни один пользователь приложения не сможет подключиться к нему. Мы разберемся с решением этой проблемы в последней части этой статьи.

У нас есть два типа методов проверки подлинности сервера в SQL Server.

- Аутентификация SQL: Мы можем создать имя входа SQL и предоставить соответствующие права для этого входа. SQL Server обрабатывает аутентификацию входа в систему SQL

- Проверка подлинности Windows: Мы можем использовать учетные записи домена для добавления в SQL Server и подключения с помощью метода проверки подлинности Windows. SQL Server не обрабатывает часть аутентификации для учетной записи Windows. Он передает аутентификацию в интерфейс поставщика поддержки безопасности Windows (SSPI), который является компонентом операционной системы.

Подключитесь к SQL Server и выполните следующий запрос:

ИСПОЛЬЗОВАТЬ master GO ВЫБРАТЬ отдельную схему auth_scheme ИЗ sys.dm_exec_connections GO |

Вы можете увидеть следующие результаты

- KERBEROS — показывает соединения с использованием аутентификации KERBEROS

- SQL — если соединения используют аутентификацию SQL, мы получаем auth_scheme SQL

- NTLM — показывает соединения с использованием аутентификации NTLM

Прежде чем двигаться дальше, давайте подключимся к экземпляру SQL Server и посмотрим журналы ошибок.

Вы найдете следующие журналы:

Вы можете получить общий обзор процесса подключения имени участника-службы (SPN). Для пользователя Windows проверка подлинности Kerberos на предмет допустимого имени участника-службы. Если SPN недоступен, используется метод проверки подлинности NTLM.

SSPI сначала пытается использовать метод аутентификации по умолчанию (начиная с Windows 2000). Kerberos требует SPN для аутентификации.Если SPN не существует, аутентификация переключается на старый процесс NTLM.

Если имя участника-службы существует, но недействительно, запись регистрируется в журналах ошибок SQL Server.

Давайте подробно разберемся с процессом создания имени участника-службы (SPN).

- Клиентский компьютер получает IP-адрес и полное доменное имя (FQDN) SQL Server с помощью прямого и обратного поиска.

- Драйвер клиента генерирует SPN в заранее определенном формате.Для SQL Server используется формат MSSQLSvc / FQDN: номер порта.

- Он отправляет запросы контроллеру домена с подробными сведениями о параметре SPN. Для этой работы используется Windows API InitializeSecurityContext.

- Проверка контроллера домена на имя участника-службы. Если существует допустимое SPN, он выдает токен, и клиентский компьютер отправляет этот токен в SQL Server для проверки подлинности.

- SQL Server получает пакет TDS и использует другой Windows API AcceptSecurityContext и расшифровывает токен и обращается к контроллеру домена для проверки SPN.Если проверка прошла успешно, SQL Server позволяет пользователю подключаться к экземпляру SQL в соответствии с назначенными разрешениями.

Если в этом процессе AcceptSecurityContext есть ошибка, SQL Server возвращает следующие сообщения об ошибках:

- Ошибка входа для пользователя NT AUTHORITY \ ANONYMOUS LOGON. (Microsoft SQL Server, ошибка: 18456)

- Ошибка входа для пользователя ‘(null)’

- Ошибка установления связи SSPI

- Ошибка входа.Логин из ненадежного домена и не может использоваться с аутентификацией Windows.

Вы можете понять процесс аутентификации Kerberos, используя следующее изображение.

Необходимые условия для использования проверки подлинности Kerberos в SQL Server

SQL Server должен соответствовать следующим предварительным требованиям для использования проверки подлинности Kerberos в SQL Server.

- SQL Server и клиентский компьютер должны быть частью домена

- Мы можем использовать несколько доменов в среде.Мы по-прежнему можем использовать аутентификацию Kerberos, но должны быть доменные доверительные отношения.

- Имя участника-службы (SPN) должно быть успешно зарегистрировано для служб SQL.

Как только мы запустим службы SQL, вы сможете найти запись для имени участника службы в журналах ошибок.

- Сообщение об успешной регистрации SPN

Библиотека сетевого интерфейса SQL Server успешно зарегистрировала имя участника-службы (SPN) [MSSQLSvc / SQL.testdomain.in:24629] для службы SQL Server.

- Сообщение об ошибке регистрации SPN

Вернемся к нашему сценарию вводной части. В этом примере предыдущие службы SQL работали в локальной системе. В это время SQL Server успешно зарегистрировал имя участника-службы (SPN), и пользователи могут подключаться к SQL с помощью проверки подлинности Kerberos. Теперь, когда вы изменили учетную запись службы, SQL Server не смог отменить регистрацию старого SPN, связанного с локальной системной учетной записью.Как только пользователи пытаются подключиться к SQL Server, это не удается, потому что существующее SPN не связано с существующей учетной записью службы. В этом случае вы получаете Cannot Generate SSPI Context error.

Сравнение аутентификации Kerberos и NTLM

- Kerberos обеспечивает более быстрый метод аутентификации по сравнению с NTLM

- NTLM допускает только один прыжок с клиентского компьютера на SQL Server. В наше время между серверами требуется много надежд.Например, используя связанный сервер, мы подключаемся к другому серверу или можем подумать о решении SSRS, в котором компоненты и базы данных SSRS находятся на разных серверах.

Kerberos допускает несколько переходов, и мы можем использовать его для связи с конечным компьютером, используя те же учетные данные. Это помогает эффективно управлять решением для аутентификации, а также снижает нагрузку на контроллер домена.

Сначала клиент получает TGT от контроллера домена после предоставления учетных данных.Клиент использует этот TGT и запрашивает билет службы у контроллера домена. В этом примере он запрашивает билет службы для подключения к SQL Server 1.

В SQL Server 1 у нас есть связанный сервер, который подключается к другому SQL Server с использованием текущего контекста безопасности входа. Если вы раньше использовали связанный сервер, вы можете знать, что нам не нужно повторно предоставлять учетные данные для пользователя Windows. Он автоматически позаботится об учетных данных. Это связано с методом двойной пересылки аутентификации Kerberos.

Теперь SQL Server использует существующий TGT и подключается к контроллеру домена, чтобы запросить другой билет службы для соединения с SQL Server 2. После получения билета службы он может успешно пройти аутентификацию в SQL Server 2.

- Проверка подлинности Kerberos более безопасна, чем NTLM

- Проверка подлинности Kerberos — это открытое стандартное решение

- Вы можете использовать вход с помощью смарт-карты с использованием проверки подлинности Kerberos, в то время как NTLM не предоставляет эту функцию.

Обзор имен участников службы

Имена участников службы (SPN) — это уникальный идентификатор для каждой службы.У нас должно быть SPN для каждого экземпляра SQL. В случае нескольких экземпляров мы должны зарегистрировать все SPN. Использование проверки подлинности Kerberos для подключений к SQL Server является обязательным.

Для служб SQL формат SPN — MSSQLSvc / SQLFQDN: номер порта.

SPN для автономного экземпляра SQL по умолчанию

Предположим, что полное доменное имя для SQL Server — SQLA.TestDomain.com, и он работает на порте по умолчанию 1433.

SPN для экземпляра по умолчанию будет следующим.

- MSSQLSvc / SQLA.TestDomain.com

- MSSQLSvc / SQLA.TestDomain.com:1433

В журнале ошибок SQL вы получите следующую запись:

Имя участника-службы (SPN) для именованного автономного экземпляра

Предположим, у нас есть именованный экземпляр для SQL Server SqlShack, а полное доменное имя для SQL Server — SQLA.TestDomain.com.

Именованный экземпляр также работает на порту 64234.

SPN для указанного экземпляра будет следующим:

- MSSQLSvc / SQLA.TestDomain.com:SqlShack

- MSSQLSvc / SQLA.TestDomain.com:64234

В журнале ошибок SQL вы получите следующую запись.

SPN для экземпляра отказоустойчивого кластера

Если мы используем экземпляр отказоустойчивого кластера, мы не подключаем SQL к отдельным службам SQL.Для этого мы используем виртуальное имя отказоустойчивого кластера.

Тип экземпляра | FQDN |

Автономный | Полное доменное имя автономного экземпляра |

Отказоустойчивый кластер | Виртуальное имя отказоустойчивого кластера |

Предположим, у нас есть следующая среда.

- Узлы: SQLA и SQLB

- Виртуальное имя отказоустойчивого кластера: SQLC

- Порт SQL Server: 1433 (по умолчанию)

SPN этого экземпляра аварийного переключения будет следующим:

- MSSQLSvc / SQLC.TestDomain.com

- MSSQLSvc / SQLC.TestDomain.com: 1433

В журналах ошибок SQL Server вы можете увидеть следующие записи.

На следующем изображении вы можете понять имя участника-службы (SPN) для SQL отказоустойчивого кластера.

SPN для Always-On SQL Listener

Мы используем прослушиватель SQL для подключения к первичной реплике в SQL Server Always On. Мы должны создать SPN для каждой группы доступности SQL Listener. Он включает аутентификацию Kerberos для клиентского соединения. Мы должны использовать одну и ту же учетную запись службы SQL для всех реплик группы доступности.

Нам нужно использовать полное доменное имя прослушивателя SQL вместе с портом прослушивателя для настройки SPN для SQL Server Always On.

Предположим, у нас есть группа доступности SQLAGProd-DB-LSN, и все реплики работают с учетной записью службы домена testdomain \ SQLprod. Слушатель настроен для работы с портом 81234

В этом случае мы можем использовать следующую команду SETSPN для настройки SPN.

setspn -A MSSQLSvc / SQLAGProd-DB-LSN.testdomain.com: 81234 testdomain \ SQLprod

Команда SETSPN

Мы можем использовать команду SETSPN для вывода списка доступных SPN для конкретной учетной записи домена. Выполните следующий запрос с правами администратора.

Список всех зарегистрированных SPN

Мы можем использовать параметр –L с командой setspn для вывода списка всех доступных SPN, связанных с учетной записью службы.

setspn -L <Домен \ Учетная запись службы>

Зарегистрировать SPN вручную

Администратор домена также может вручную зарегистрировать SPN, используя следующую команду.

setspn –a MSSQLSvc /

Нам нужно зарегистрировать SPN для каждой службы SQL.

Автоматическая регистрация основного имени службы

SQL Server может автоматически регистрировать SPN во время запуска служб SQL. В этом случае службы SQL должны работать в локальной системе или в сетевой службе, или учетная запись домена имеет достаточные разрешения для регистрации имени участника-службы. Он требует чтения имени servicePrincipal и записывает разрешения имени ServicePrincipal в активный каталог.

Заключение

В этой статье мы исследовали имя участника-службы вместе с методом проверки подлинности Kerberos для подключения к SQL Server. Это помогает устранить проблемы, если вы знакомы с внутренними процессами.

Как сертифицированный MCSA и сертифицированный инструктор Microsoft в Гургаоне, Индия, с 13-летним опытом работы, Раджендра работает в различных крупных компаниях, специализируясь на оптимизации производительности, мониторинге, высокой доступности и стратегиях и внедрении аварийного восстановления.Он является автором сотен авторитетных статей о SQL Server, Azure, MySQL, Linux, Power BI, настройке производительности, AWS / Amazon RDS, Git и связанных технологиях, которые на сегодняшний день просмотрели более 10 миллионов читателей.

Он является создателем одного из крупнейших бесплатных онлайн-сборников статей по одной теме с его серией из 50 статей о группах доступности SQL Server Always On. За свой вклад в сообщество SQL Server он постоянно удостаивался различных наград, включая престижную награду «Лучший автор года» в 2020 и 2021 годах на SQLShack.

Радж всегда интересуется новыми проблемами, поэтому, если вам нужна консультационная помощь по любому вопросу, затронутому в его трудах, с ним можно связаться по адресу [email protected]

Просмотреть все сообщения Раджендры Гупты

Последние сообщения Раджендры Гупты ( увидеть все)

Имя участника службы Windows (SPN)

Узнайте, как используются секретные ключи Kerberos в Windows ™.

На данный момент проверка подлинности IIS Kerberos работает вне

box, но мы не видим в конфигурации, как поделиться секретным ключом

между Пользователем, Сервисом и KDC, как описано в Kerberos

Основная концепция.

В Windows общий секрет

ключи являются производными от пароля в зависимости от типа ключа:

| Тип ключа | Описание |

|---|---|

| Ключи пользователя | При создании пользователя пароль пользователя используется для создания пользовательского ключа. В доменах службы Active Directory ключ пользователя хранится вместе с объектом пользователя в Active Directory. На рабочей станции ключ пользователя получается из пароля, когда пользователь входит в систему. |

| Системные ключи | Когда рабочая станция или сервер присоединяется к домену Windows, новый компьютер создается учетная запись и автоматически генерируется пароль. |

| Сервисные ключи | используют ключ на основе пароля учетной записи Windows, назначенной процесс, в котором размещена служба. При использовании встроенных учетных записей например, Сетевая служба или Локальная система эта учетная запись — это учетная запись главного компьютера [см. Системный ключ ].Тем не менее процесс, в котором размещается служба, также можно настроить для использования учетная запись пользователя домена. |

Рис. 1. Секретные ключи (пользователь и компьютер)

Связь между именем службы Kerberos (описана в Kerberos

Название службы и используемая

Имя службы Kerberos) и соответствующая учетная запись пользователя должна

быть сделано, связав имя службы Kerberos с правильным секретным ключом.

Это делается через имя участника службы. Руководитель службы поддержки

Имена (SPN) — это уникальные идентификаторы служб, работающих на

серверы.Каждая служба, использующая аутентификацию Kerberos, должна

установить для него SPN, чтобы клиенты могли его идентифицировать (услугу)

в сети. Если для службы не задано имя участника-службы, у клиентов нет

способ найти эту услугу.

Рис. 2. Имя участника службы

На этом этапе, поняв предыдущую информацию, вы

может возникнуть этот вопрос: Почему моя проверка подлинности IIS Kerberos

работать без определения SPN?

Хороший вопрос.Это работает потому что:

- По умолчанию в Windows

список встроенных имен SPN, которые сопоставлены с HOST SPN, а HTTP

в этом списке. - По умолчанию IIS запускается как учетная запись Network Service ;

другими словами, используемая учетная запись является учетной записью главного компьютера. - По умолчанию SPN HOST указывает на учетную запись компьютера.

Этот механизм для получения секретного ключа из пароля пользователя.

имеет некоторые побочные эффекты:

- Нет файла секретного ключа для совместного использования, это косвенно делается через

пароль. - Если вы измените учетную запись, запускающую службу, у вас может

для установки / изменения / удаления SPN. Например, если вы измените пользователя

которые запускают IIS без установки / изменения базового SPN, IIS Kerberos

Аутентификация больше не будет работать. - Вы должны помнить, под каким идентификатором каждая служба Kerberos

бежит.

Внешние ссылки:

Безопасность Active Directory — Active Directory и безопасность предприятия, методы защиты Active Directory, методы атак и эффективные средства защиты, PowerShell, технические примечания и мелочи компьютерщиков…

Многие знакомы с Active Directory, локальным каталогом и системой проверки подлинности, доступной в Windows Server, , но что именно такое Azure Active Directory?

Azure Active Directory (Azure AD или AAD) — это многопользовательский облачный каталог и служба проверки подлинности.

Azure AD — это служба каталогов, которую Office 365 (и Azure) использует для учетной записи, групп и ролей.

Он также является поставщиком удостоверений (IPD) и поддерживает федерацию (SAML и т. Д.).

Примечание: с учетом того, как быстро меняется облако, элементы этого сообщения могут устареть вскоре после исходной даты публикации.

Azure AD обеспечивает высокую доступность и глобальное развертывание.

Azure AD развернут в более чем 30 центрах обработки данных по всему миру, используя зоны доступности Azure там, где они есть.Это число быстро растет по мере развертывания дополнительных регионов Azure.

Для обеспечения надежности любой фрагмент данных, записанный в Azure AD, реплицируется как минимум в 4–13 центров обработки данных в зависимости от конфигурации вашего клиента. В каждом центре обработки данных данные снова реплицируются как минимум 9 раз для обеспечения надежности, а также для увеличения емкости для обслуживания нагрузки аутентификации. Для иллюстрации — это означает, что в любой момент времени в нашей службе в нашем самом маленьком регионе доступно не менее 36 копий данных вашего каталога.Для обеспечения надежности запись в Azure AD не завершается до успешной фиксации в центре обработки данных за пределами региона.

Этот подход дает нам как надежность данных, так и массивную избыточность — несколько сетевых путей и центров обработки данных могут обслуживать любой заданный запрос авторизации, а система автоматически и интеллектуально повторяет попытки и маршрутизирует отказы как внутри центра обработки данных, так и между центрами обработки данных.

Чтобы проверить это, мы регулярно выполняем внедрение ошибок и проверяем устойчивость системы к сбоям компонентов системы, на которых построена Azure AD.Это распространяется на регулярное отключение целых центров обработки данных, чтобы убедиться, что система может выдержать потерю центра обработки данных без ущерба для клиентов.

…

Azure AD уже представляет собой массивную систему, работающую более чем на 300 000 ядер ЦП и способную полагаться на огромную масштабируемость облака Azure для динамического и быстрого масштабирования для удовлетворения любых потребностей. Это может включать как естественный рост трафика, например пик аутентификации в 9 утра в данном регионе, так и огромные всплески нового трафика, обслуживаемого нашим Azure AD B2C, который поддерживает некоторые из крупнейших в мире событий и часто вызывает поток миллионов новых пользователей.

…

Для поддержки проверок работоспособности, обеспечивающих безопасное развертывание, и предоставления нашим инженерам сведений о работоспособности систем, Azure AD излучает огромное количество внутренней телеметрии, показателей и сигналов, используемых для мониторинга работоспособности наших систем. В нашем масштабе это более 11 петабайт в неделю сигналов, которые используются нашими автоматизированными системами мониторинга состояния здоровья.https://azure.microsoft.com/en-us/blog/advancing-azure-active-directory-availability/

Azure Active Directory не является облаком AD

Azure Active Directory не является Active Directory, размещенным в облаке.

Нет стандартных методов аутентификации AD, таких как NTLM или Kerberos; нет LDAP; и нет групповой политики (GPO), поэтому Azure AD не будет работать с традиционными локальными приложениями.

Существуют облачные среды Active Directory, которые можно использовать для управления облачными рабочими нагрузками в Microsoft Azure (доменные службы Azure Active Directory), Amazon AWS (Amazon Managed Microsoft AD) и Google Cloud (управляемая служба для Microsoft Active Directory (AD). ). Это все размещенные среды Microsoft Active Directory, которые имеют 2 контроллера домена (или более), а администраторы клиента не получают прав администратора домена в размещенной среде AD; предоставляется только делегированный доступ, который часто включает в себя возможность создавать / управлять ресурсами в конкретном подразделении и определенных объектах групповой политики.

Примечание. У меня нет возможности включать здесь сравнение этих сервисов, но я могу написать в будущем пост, если будет интерес (я провел небольшое исследование, сравнивая предложения сервисов AD в Microsoft Azure и Amazon AWS в 2017 году).

Основные инструменты управления

Инструмент, с которым знакомо большинство администраторов AD, — это пользователи и компьютеры Active Directory, также известные как ADUC (инструмент MMC).

Администраторы Azure Active Directory в основном будут использовать веб-консоль по адресу https: // portal.azure.com для управления средой.

Администраторы, которые управляют Active Directory локально, а теперь и Azure AD / Office 365, будут использовать локальные инструменты MMC, а также порталы веб-администрирования (и различные связанные с ними URL-адреса).

Существуют командлеты PowerShell, доступные для управления Azure AD (аналогичные локальным), хотя облачные функции часто перемещаются быстрее, чем выпускаются инструменты PowerShell, а это означает, что использование облачного портала администрирования все равно следует использовать, даже при использовании PowerShell.

Взаимодействие с Azure Active Directory

Поскольку в Azure AD нет LDAP, для взаимодействия с AAD требуется подключение через Graph API (или модули PowerShell). Мне нравится PowerShell, поэтому я использую модули PowerShell (или веб-сайты портала) для управления и отчетности.

Существует два основных модуля PowerShell для взаимодействия с Azure AD: MSOnline и AzureAD. Их можно установить с помощью функции установки PowerShell:

Install-Module -Name MSOnline -Force

Install-Module -Name AzureAD -Force

Модуль AzureAD может в конечном итоге заменить модуль MSOnline PowerShell, но есть доступные функции в MSOnline, которые не были перенесены в модуль Azure AD (пока).

Читать далее

Проблемы проверки подлинности домена SQL Server

Если у вас возникли проблемы с подключением к базе данных SQL Server при установке Deep Security Manager, следуйте приведенным ниже инструкциям для устранения проблемы.

Область действия этого раздела ограничена проблемами аутентификации домена Windows.Если вместо этого вы используете аутентификацию SQL Server, см. Раздел Подготовка базы данных для Deep Security Manager и просмотрите шаги настройки, перечисленные в этом разделе, для устранения любых проблем.

«Аутентификация домена Windows» имеет множество названий: аутентификация Kerberos, аутентификация домена, аутентификация Windows, встроенная аутентификация и некоторые другие. В этом разделе используются термины «Kerberos» и «Проверка подлинности домена Windows».

Шаг 1. Проверьте имя хоста и домен.

Шаг 2. Проверьте servicePrincipalName (SPN)

Шаг 3. Подтвердите пароль

Шаг 4: Проверьте файл krb5.conf (только для Linux)

Шаг 5. Проверьте системные часы.

Шаг 6. Проверьте брандмауэр.

Шаг 1. Проверьте имя хоста и домен

Вы должны убедиться, что поле Host name имеет формат FQDN и разрешается DNS-сервером:

- Когда вы запускаете установщик Deep Security Manager и переходите к шагу базы данных, убедитесь, что вы указали полное доменное имя SQL-сервера.Не вводите IP-адрес или имя хоста NetBIOS.

Пример допустимого имени хоста: sqlserver.example.com

- Убедитесь, что полное доменное имя зарегистрировано и разрешается DNS-сервером. Чтобы проверить, правильно ли было настроено имя хоста в записи DNS, используйте утилиту командной строки nslookup. Эту утилиту можно запускать с любого компьютера в домене. Введите следующую команду:

nslookup

, где

заменяется на FQDN SQL-сервера.Если служебная программа может успешно разрешить предоставленное полное доменное имя, значит, запись DNS настроена правильно. Если не удается разрешить полное доменное имя, настройте запись A DNS и обратную запись, которая включает полное доменное имя.

- Находясь на странице базы данных установщика, нажмите «Дополнительно» и убедитесь, что вы указали полное доменное имя SQL-сервера в поле «Домен». Домен должен включать одну или несколько точек («.»). Не вводите короткое доменное имя или имя NetBIOS.

Пример действительного доменного имени: example.com

- Проверьте, указано ли имя домена в формате FQDN, с помощью утилиты командной строки nslookup. Введите следующую команду:

nslookup

, где

заменяется полным доменным именем SQL-сервера. Если утилита может разрешить предоставленное доменное имя, то это полное доменное имя. Аутентификация базы данных с использованием рабочих групп Microsoft не поддерживается Deep Security Manager 10.2 и новее. Для проверки подлинности домена Windows вам потребуется установить контроллер домена Active Directory, настроить домен и добавить в этот домен SQL-сервер. Если в вашей среде нет инфраструктуры домена Active Directory, вместо этого необходимо использовать проверку подлинности SQL Server. (Чтобы использовать аутентификацию SQL Server вместо аутентификации домена Windows, введите имя пользователя и пароль владельца базы данных Deep Security Manager в поля «Имя пользователя» и «Пароль» на странице «База данных» установщика менеджера.Не вводите домен. Отсутствие имени домена приводит к использованию проверки подлинности SQL Server. Для получения дополнительной информации см. Microsoft SQL Server.)

Шаг 2. Проверьте servicePrincipalName (SPN)

Вы должны убедиться, что servicePrincipalName (SPN) правильно настроен в Active Directory.

Для Microsoft SQL Server SPN имеет следующий формат:

MSSQLSvc /

MSSQLSvc /

Чтобы проверить правильность имени участника-службы, выполните эти задачи.В конце приведены пошаговые инструкции для конкретных случаев использования, ссылки на другую документацию и советы по отладке.

Шаг 2a: Определите учетную запись (SID), на которой запущена служба SQL Server.

Шаг 2b: Найдите учетную запись в Active Directory

Шаг 2c: Определите, какое полное доменное имя использовать в SPN

Шаг 2d: Определите, используете ли вы экземпляр по умолчанию или именованный экземпляр

Случай 1: Установите имя участника-службы под локальной виртуальной учетной записью

Случай 2: Установите SPN под учетной записью домена

Случай 3. Установка имени участника-службы под учетной записью управляемой службы

Случай 4: Установка SPN для отказоустойчивого кластера

ссылки SPN

Советы по отладке

SPN

Шаг 2a: Определите учетную запись (SID), на которой запущена служба SQL Server

Имя участника-службы настраивается внутри учетной записи, в которой запущена служба SQL Server.

Чтобы определить, в какой учетной записи запущена служба SQL Server, используйте служебную программу services.msc. Вы видите, что появляется служба SQL Server вместе со связанной учетной записью.

Шаг 2b: Найдите учетную запись в Active Directory

Как только вы узнаете имя учетной записи, на которой запущена служба SQL Server, вы должны найти ее в Active Directory.Учетная запись может находиться в нескольких возможных местах в зависимости от того, является ли она локальной виртуальной учетной записью, учетной записью домена или учетной записью управляемой службы. В таблице ниже указаны эти возможные местоположения. Вы можете использовать редактор ADSI (adsiedit.msc) на компьютере Active Directory для поиска различных папок в Active Directory и поиска учетной записи.

| Тип счета | Название счета | Расположение учетной записи в Active Directory | Описание |

|---|---|---|---|