Содержание

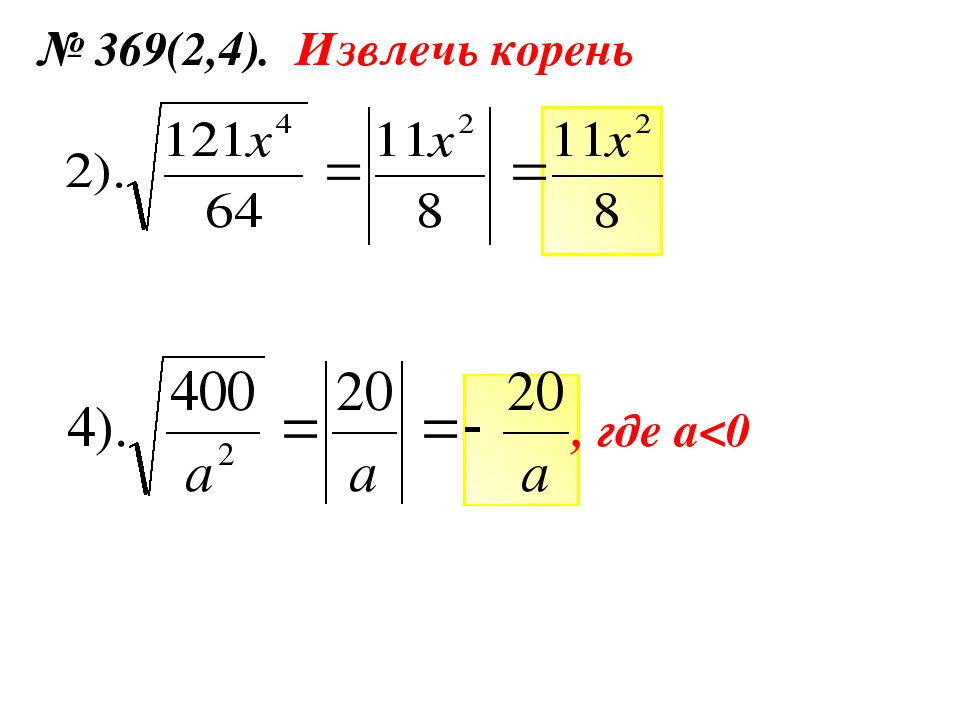

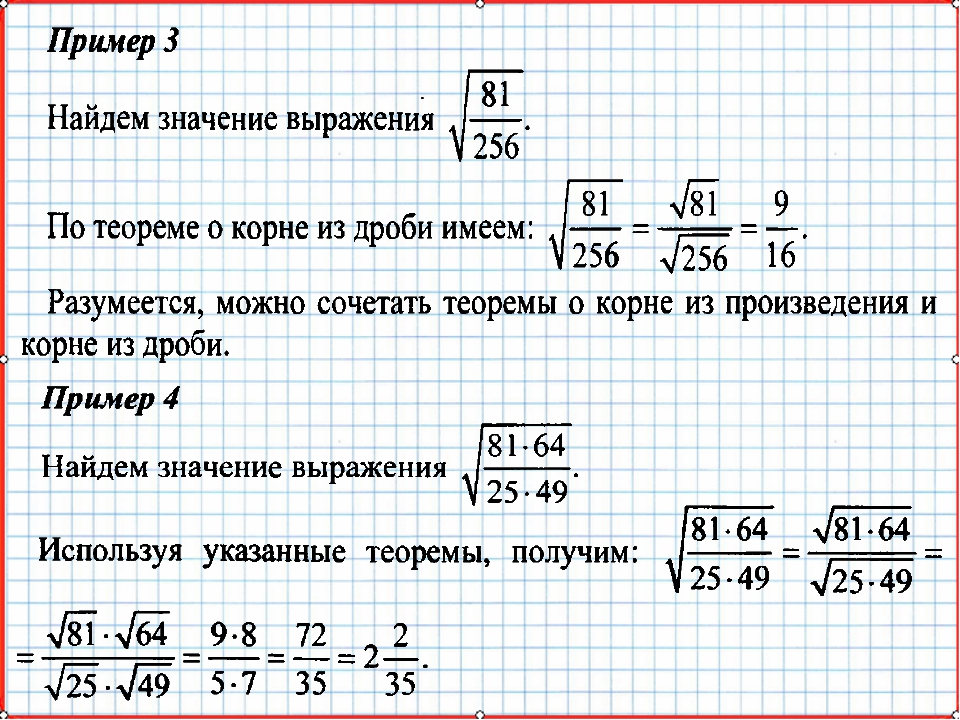

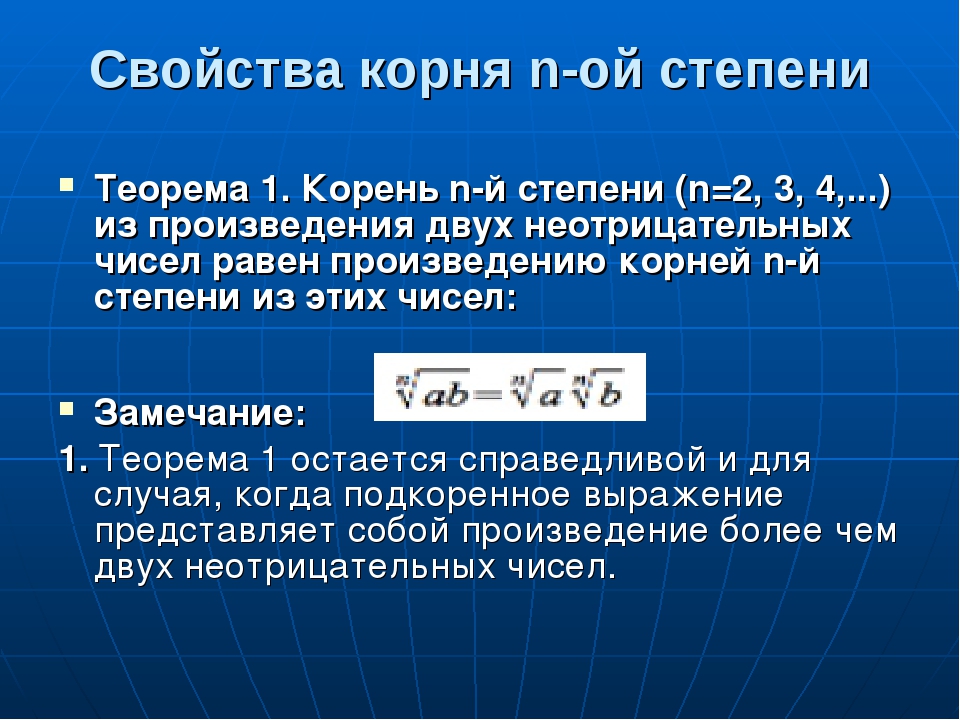

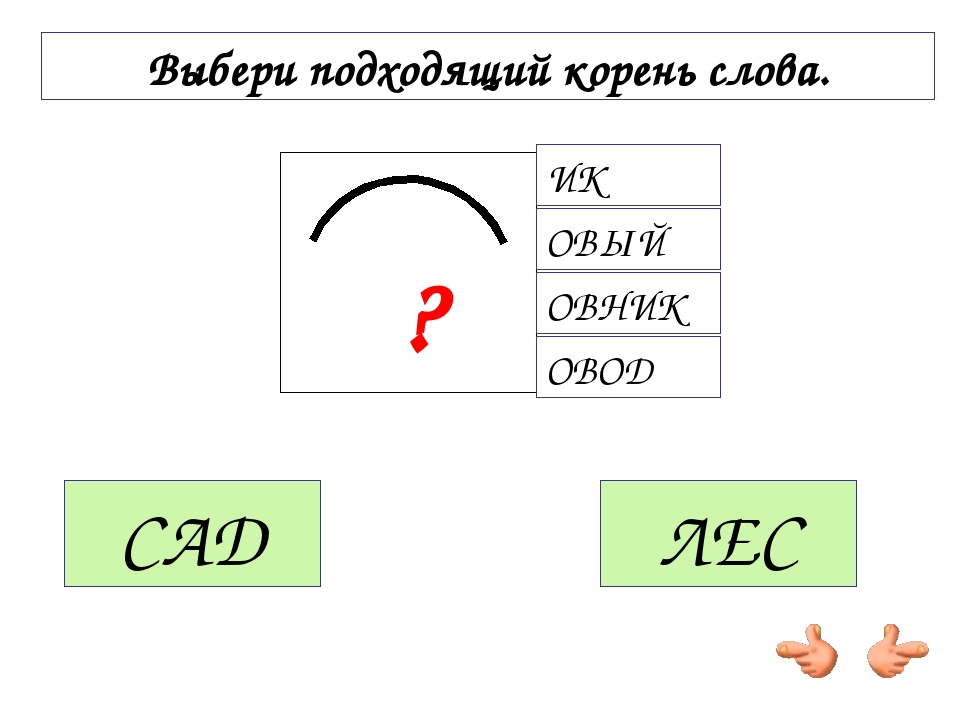

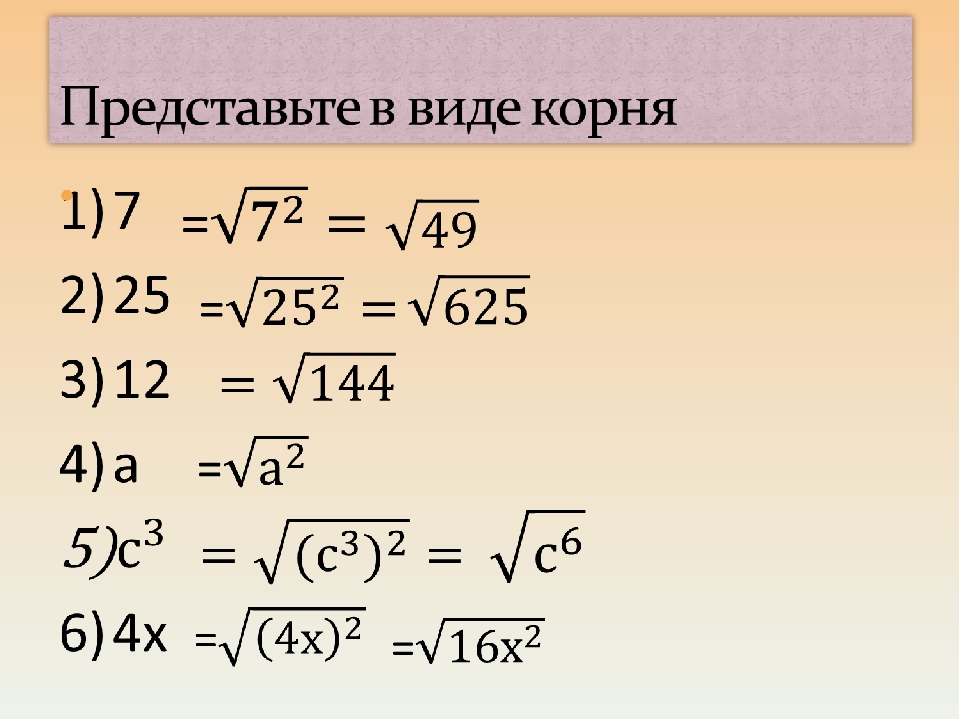

Урок 16. арифметический корень натуральной степени — Алгебра и начала математического анализа — 10 класс

А. Решим уравнение х³ = 64.

1. Преобразуем уравнение, перенеся правую часть уравнения в левую часть. Получим: х³ – 64 = 0.

2. Воспользуемся формулой разности кубов и разложим левую часть уравнения на множители. Получим произведение двух выражений: (х – 4)(х² + 4х + 16) = 0.

3. Во втором выражении выделим квадрат суммы (х + 2)² с помощью формулы квадрата суммы. Получим произведение двух выражений: (х – 4)((х + 2)² + 12) = 0.

4. Мы знаем, что произведение двух множителей равно нулю тогда, когда хотя бы один из множителей равен 0. Получаем, что либо (х – 4) = 0, либо (х + 2)² + 12 = 0. Решим отдельно каждое уравнение.

Уравнение х – 4 = 0 имеет один действительный корень x = 4. Уравнение (х + 2)² + 12 = 0 не имеет корней.

5. Итак, уравнение х³ = 64 имеет один действительный корень x = 4. Ответ: х = 4.

Следовательно: $\sqrt[3]{64}=4$

Б. Решим уравнение х³ = – 64.

Решим уравнение х³ = – 64.

1. Преобразуем уравнение, перенеся правую часть уравнения в левую часть. Получим: х³ + 64 = 0.

2. Воспользуемся формулой суммы кубов и разложим левую часть уравнения на множители. Получим произведение двух выражений: (х + 4)(х² – 4х + 16) = 0.

3. Во втором выражении выделим квадрат разности (х – 2)² с помощью формулы квадрата разности. Получим произведение двух выражений: (х + 4)((х – 2)² + 12) = 0.

4. Мы знаем, что произведение двух множителей равно нулю тогда, когда хотя бы один из множителей равен 0. Получаем, что либо (х + 4) = 0, либо (х – 2)² + 12 = 0. Решим отдельно каждое уравнение.

Уравнение х + 4 = 0 имеет один действительный корень x = –4. Уравнение (х – 2)² + 12 = 0 не имеет корней.

5. Итак, уравнение х³ = –64 имеет один действительный корень x = –4. Ответ: х = –4.

Следовательно:$\sqrt[3]{-64}=-4$

Возможна запись:

$\sqrt[3]{-64}= -\sqrt[3]{64}=-4$

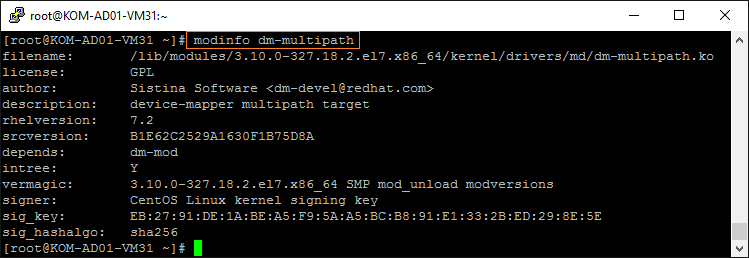

Как работает хэш-алгоритм SHA-2 (SHA 256)? Разбираем на примере

Автор Мария Багулина

SHA-2 (Secure Hash Algorithm 2) — одно из самых популярных семейств алгоритмов хеширования. В этой статье мы разберём каждый шаг алгоритма SHA-256, принадлежащего к SHA-2, и покажем, как он работает на реальном примере.

В этой статье мы разберём каждый шаг алгоритма SHA-256, принадлежащего к SHA-2, и покажем, как он работает на реальном примере.

Что такое хеш-функция?

Если вы хотите узнать больше о хеш-функциях, можете почитать Википедию. Но чтобы понять, о чём пойдёт речь, давайте вспомним три основные цели хеш-функции:

- обеспечить проверку целостности (неизменности) данных;

- принимать ввод любой длины и выводить результат фиксированной длины;

- необратимо изменить данные (ввод не может быть получен из вывода).

SHA-2 и SHA-256

SHA-2 — это семейство алгоритмов с общей идеей хеширования данных. SHA-256 устанавливает дополнительные константы, которые определяют поведение алгоритма SHA-2. Одной из таких констант является размер вывода. «256» и «512» относятся к соответствующим размерам выходных данных в битах.

Мы рассмотрим пример работы SHA-256.

SHA-256 «hello world». Шаг 1. Предварительная обработка

1. Преобразуем «hello world» в двоичный вид:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 011001002. Добавим одну единицу:

Добавим одну единицу:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 13. Заполняем нулями до тех пор, пока данные не станут кратны 512 без последних 64 бит (в нашем случае 448 бит):

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 000000004. Добавим 64 бита в конец, где 64 бита — целое число с порядком байтов big-endian, обозначающее длину входных данных в двоичном виде. В нашем случае 88, в двоичном виде — «1011000».

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 01011000Теперь у нас есть ввод, который всегда будет без остатка делиться на 512.

Шаг 2. Инициализация значений хеша (h)

Создадим 8 значений хеша. Это константы, представляющие первые 32 бита дробных частей квадратных корней первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19.

h0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19Шаг 3.

Инициализация округлённых констант (k)

Инициализация округлённых констант (k)

Создадим ещё немного констант, на этот раз их 64. Каждое значение — это первые 32 бита дробных частей кубических корней первых 64 простых чисел (2–311).

0x428a2f98 0x71374491 0xb5c0fbcf 0xe9b5dba5 0x3956c25b 0x59f111f1 0x923f82a4 0xab1c5ed5

0xd807aa98 0x12835b01 0x243185be 0x550c7dc3 0x72be5d74 0x80deb1fe 0x9bdc06a7 0xc19bf174

0xe49b69c1 0xefbe4786 0x0fc19dc6 0x240ca1cc 0x2de92c6f 0x4a7484aa 0x5cb0a9dc 0x76f988da

0x983e5152 0xa831c66d 0xb00327c8 0xbf597fc7 0xc6e00bf3 0xd5a79147 0x06ca6351 0x14292967

0x27b70a85 0x2e1b2138 0x4d2c6dfc 0x53380d13 0x650a7354 0x766a0abb 0x81c2c92e 0x92722c85

0xa2bfe8a1 0xa81a664b 0xc24b8b70 0xc76c51a3 0xd192e819 0xd6990624 0xf40e3585 0x106aa070

0x19a4c116 0x1e376c08 0x2748774c 0x34b0bcb5 0x391c0cb3 0x4ed8aa4a 0x5b9cca4f 0x682e6ff3

0x748f82ee 0x78a5636f 0x84c87814 0x8cc70208 0x90befffa 0xa4506ceb 0xbef9a3f7 0xc67178f2Шаг 4. Основной цикл

Следующие шаги будут выполняться для каждого 512-битного «куска» входных данных. Наша тестовая фраза «hello world» довольно короткая, поэтому «кусок» всего один. На каждой итерации цикла мы будем изменять значения хеш-функций

Наша тестовая фраза «hello world» довольно короткая, поэтому «кусок» всего один. На каждой итерации цикла мы будем изменять значения хеш-функций h0–h7, чтобы получить окончательный результат.

Шаг 5. Создаём очередь сообщений (w)

1. Копируем входные данные из шага 1 в новый массив, где каждая запись является 32-битным словом:

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 000000000000000000000000010110002. Добавляем ещё 48 слов, инициализированных нулями, чтобы получить массив w[0…63]:

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000001011000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

. ..

...

00000000000000000000000000000000 00000000000000000000000000000000

..

...

00000000000000000000000000000000 000000000000000000000000000000003. Изменяем нулевые индексы в конце массива, используя следующий алгоритм:

- For

ifromw[16…63]:s0 = (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] righthift 3)s1 = (w[i-2] rightrotate 17) xor (w[i-2] rightrotate 19) xor (w[i-2] righthift 10)w [i] = w[i-16] + s0 + w[i-7] + s1

Давайте посмотрим, как это работает для w[16]:

w[1] rightrotate 7:

01101111001000000111011101101111 -> 11011110110111100100000011101110

w[1] rightrotate 18:

01101111001000000111011101101111 -> 00011101110110111101101111001000

w[1] rightshift 3:

01101111001000000111011101101111 -> 00001101111001000000111011101101

s0 = 11011110110111100100000011101110 XOR 00011101110110111101101111001000 XOR 00001101111001000000111011101101

s0 = 11001110111000011001010111001011

w[14] rightrotate 17:

00000000000000000000000000000000 -> 00000000000000000000000000000000

w[14] rightrotate19:

00000000000000000000000000000000 -> 00000000000000000000000000000000

w[14] rightshift 10:

00000000000000000000000000000000 -> 00000000000000000000000000000000

s1 = 00000000000000000000000000000000 XOR 00000000000000000000000000000000 XOR 00000000000000000000000000000000

s1 = 00000000000000000000000000000000

w[16] = w[0] + s0 + w[9] + s1

w[16] = 01101000011001010110110001101100 + 11001110111000011001010111001011 + 00000000000000000000000000000000 + 00000000000000000000000000000000

// сложение рассчитывается по модулю 2^32

w[16] = 00110111010001110000001000110111Это оставляет нам 64 слова в нашей очереди сообщений (w):

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000001011000

00110111010001110000001000110111 10000110110100001100000000110001

11010011101111010001000100001011 01111000001111110100011110000010

00101010100100000111110011101101 01001011001011110111110011001001

00110001111000011001010001011101 10001001001101100100100101100100

01111111011110100000011011011010 11000001011110011010100100111010

10111011111010001111011001010101 00001100000110101110001111100110

10110000111111100000110101111101 01011111011011100101010110010011

00000000100010011001101101010010 00000111111100011100101010010100

00111011010111111110010111010110 01101000011001010110001011100110

11001000010011100000101010011110 00000110101011111001101100100101

10010010111011110110010011010111 01100011111110010101111001011010

11100011000101100110011111010111 10000100001110111101111000010110

11101110111011001010100001011011 10100000010011111111001000100001

11111001000110001010110110111000 00010100101010001001001000011001

00010000100001000101001100011101 01100000100100111110000011001101

10000011000000110101111111101001 11010101101011100111100100111000

00111001001111110000010110101101 11111011010010110001101111101111

11101011011101011111111100101001 01101010001101101001010100110100

00100010111111001001110011011000 10101001011101000000110100101011

01100000110011110011100010000101 11000100101011001001100000111010

00010001010000101111110110101101 10110000101100000001110111011001

10011000111100001100001101101111 01110010000101111011100000011110

10100010110101000110011110011010 00000001000011111001100101111011

11111100000101110100111100001010 11000010110000101110101100010110Шаг 6.

Цикл сжатия

Цикл сжатия

- Инициализируем переменные

a, b, c, d, e, f, g, hи установим их равными текущим значениям хеша соответственно.h0, h2, h3, h4, h5, h5, h6, h7. - Запустим цикл сжатия, который будет изменять значения a…h . Цикл выглядит следующим образом:

for i from 0 to 63S1 = (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)ch = (e and f) xor ((not e) and g)temp1 = h + S1 + ch + k[i] + w[i]S0 = (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)maj = (a and b) xor (a and c) xor (b and c)temp2 := S0 + majh = gg = ff = ee = d + temp1d = cc = bb = aa = temp1 + temp2

Давайте пройдём первую итерацию. 32:

32:

a = 0x6a09e667 = 01101010000010011110011001100111

b = 0xbb67ae85 = 10111011011001111010111010000101

c = 0x3c6ef372 = 00111100011011101111001101110010

d = 0xa54ff53a = 10100101010011111111010100111010

e = 0x510e527f = 01010001000011100101001001111111

f = 0x9b05688c = 10011011000001010110100010001100

g = 0x1f83d9ab = 00011111100000111101100110101011

h = 0x5be0cd19 = 01011011111000001100110100011001

e rightrotate 6:

01010001000011100101001001111111 -> 11111101010001000011100101001001

e rightrotate 11:

01010001000011100101001001111111 -> 01001111111010100010000111001010

e rightrotate 25:

01010001000011100101001001111111 -> 10000111001010010011111110101000

S1 = 11111101010001000011100101001001 XOR 01001111111010100010000111001010 XOR 10000111001010010011111110101000

S1 = 00110101100001110010011100101011

e and f:

01010001000011100101001001111111

& 10011011000001010110100010001100 =

00010001000001000100000000001100

not e:

01010001000011100101001001111111 -> 10101110111100011010110110000000

(not e) and g:

10101110111100011010110110000000

& 00011111100000111101100110101011 =

00001110100000011000100110000000

ch = (e and f) xor ((not e) and g)

= 00010001000001000100000000001100 xor 00001110100000011000100110000000

= 00011111100001011100100110001100

// k[i] is the round constant

// w[i] is the batch

temp1 = h + S1 + ch + k[i] + w[i]

temp1 = 01011011111000001100110100011001 + 00110101100001110010011100101011 + 00011111100001011100100110001100 + 1000010100010100010111110011000 + 01101000011001010110110001101100

temp1 = 01011011110111010101100111010100

a rightrotate 2:

01101010000010011110011001100111 -> 11011010100000100111100110011001

a rightrotate 13:

01101010000010011110011001100111 -> 00110011001110110101000001001111

a rightrotate 22:

01101010000010011110011001100111 -> 00100111100110011001110110101000

S0 = 11011010100000100111100110011001 XOR 00110011001110110101000001001111 XOR 00100111100110011001110110101000

S0 = 11001110001000001011010001111110

a and b:

01101010000010011110011001100111

& 10111011011001111010111010000101 =

00101010000000011010011000000101

a and c:

01101010000010011110011001100111

& 00111100011011101111001101110010 =

00101000000010001110001001100010

b and c:

10111011011001111010111010000101

& 00111100011011101111001101110010 =

00111000011001101010001000000000

maj = (a and b) xor (a and c) xor (b and c)

= 00101010000000011010011000000101 xor 00101000000010001110001001100010 xor 00111000011001101010001000000000

= 00111010011011111110011001100111

temp2 = S0 + maj

= 11001110001000001011010001111110 + 00111010011011111110011001100111

= 00001000100100001001101011100101

h = 00011111100000111101100110101011

g = 10011011000001010110100010001100

f = 01010001000011100101001001111111

e = 10100101010011111111010100111010 + 01011011110111010101100111010100

= 00000001001011010100111100001110

d = 00111100011011101111001101110010

c = 10111011011001111010111010000101

b = 01101010000010011110011001100111

a = 01011011110111010101100111010100 + 00001000100100001001101011100101

= 01100100011011011111010010111001Все расчёты выполняются ещё 63 раза, изменяя переменные а…h. В итоге мы должны получить следующее:

В итоге мы должны получить следующее:

h0 = 6A09E667 = 01101010000010011110011001100111

h2 = BB67AE85 = 10111011011001111010111010000101

h3 = 3C6EF372 = 00111100011011101111001101110010

h4 = A54FF53A = 10100101010011111111010100111010

h5 = 510E527F = 01010001000011100101001001111111

h5 = 9B05688C = 10011011000001010110100010001100

h6 = 1F83D9AB = 00011111100000111101100110101011

h7 = 5BE0CD19 = 01011011111000001100110100011001

a = 4F434152 = 001001111010000110100000101010010

b = D7E58F83 = 011010111111001011000111110000011

c = 68BF5F65 = 001101000101111110101111101100101

d = 352DB6C0 = 000110101001011011011011011000000

e = 73769D64 = 001110011011101101001110101100100

f = DF4E1862 = 011011111010011100001100001100010

g = 71051E01 = 001110001000001010001111000000001

h = 870F00D0 = 010000111000011110000000011010000Шаг 7. Изменяем окончательные значения

После цикла сжатия, но ещё внутри основного цикла, мы модифицируем значения хеша, добавляя к ним соответствующие переменные a…h. 32.

32.

h0 = h0 + a = 10111001010011010010011110111001

h2 = h2 + b = 10010011010011010011111000001000

h3 = h3 + c = 10100101001011100101001011010111

h4 = h4 + d = 11011010011111011010101111111010

h5 = h5 + e = 11000100100001001110111111100011

h5 = h5 + f = 01111010010100111000000011101110

h6 = h6 + g = 10010000100010001111011110101100

h7 = h7 + h = 11100010111011111100110111101001Шаг 8. Получаем финальный хеш

И последний важный шаг — собираем всё вместе.

digest = h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7

= B94D27B9934D3E08A52E52D7DA7DABFAC484EFE37A5380EE9088F7ACE2EFCDE9Готово! Мы выполнили каждый шаг SHA-2 (SHA-256) (без некоторых итераций).

Алгоритм SHA-2 в виде псевдокода

Если вы хотите посмотреть на все шаги, которые мы только что сделали, в виде псевдокода, то вот пример:

Пояснения:

Все переменные беззнаковые, имеют размер 32 бита и при вычислениях суммируются по модулю 232

message — исходное двоичное сообщение

m — преобразованное сообщение

Инициализация переменных

(первые 32 бита дробных частей квадратных корней первых восьми простых чисел [от 2 до 19]):

h0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19

Таблица констант

(первые 32 бита дробных частей кубических корней первых 64 простых чисел [от 2 до 311]):

k[ 0. .63 ] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,

0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,

0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2

Предварительная обработка:

m := message ǁ [единичный бит]

m := m ǁ [k нулевых бит], где k — наименьшее неотрицательное число, такое что

(L + 1 + K) mod 512 = 448, где L — число бит в сообщении (сравнима по модулю 512 c 448)

m := m ǁ Длина(message) — длина исходного сообщения в битах в виде 64-битного числа

с порядком байтов от старшего к младшему

Далее сообщение обрабатывается последовательными порциями по 512 бит:

разбить сообщение на куски по 512 бит

для каждого куска

разбить кусок на 16 слов длиной 32 бита (с порядком байтов от старшего к младшему внутри слова): w[ 0.

.63 ] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,

0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,

0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2

Предварительная обработка:

m := message ǁ [единичный бит]

m := m ǁ [k нулевых бит], где k — наименьшее неотрицательное число, такое что

(L + 1 + K) mod 512 = 448, где L — число бит в сообщении (сравнима по модулю 512 c 448)

m := m ǁ Длина(message) — длина исходного сообщения в битах в виде 64-битного числа

с порядком байтов от старшего к младшему

Далее сообщение обрабатывается последовательными порциями по 512 бит:

разбить сообщение на куски по 512 бит

для каждого куска

разбить кусок на 16 слов длиной 32 бита (с порядком байтов от старшего к младшему внутри слова): w[ 0. .15 ]

Сгенерировать дополнительные 48 слов:

для i от 16 до 63

s0 := (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] rightshift 3)

s1 := (w[i- 2] rightrotate 17) xor (w[i- 2] rightrotate 19) xor (w[i- 2] rightshift 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализация вспомогательных переменных:

a := h0

b := h2

c := h3

d := h4

e := h5

f := h5

g := h6

h := h7

Основной цикл:

для i от 0 до 63

S1 := (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

ch := (e and f) xor ((not e) and g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

maj := (a and b) xor (a and c) xor (b and c)

temp2 := S0 + maj

h := g

g := f

f := e

e := d + temp1

d := c

c := b

b := a

a := temp1 + temp2

Добавить полученные значения к ранее вычисленному результату:

h0 := h0 + a

h2 := h2 + b

h3 := h3 + c

h4 := h4 + d

h5 := h5 + e

h5 := h5 + f

h6 := h6 + g

h7 := h7 + h

Получить итоговое значение хеша SHA-2:

digest := hash := h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7

.15 ]

Сгенерировать дополнительные 48 слов:

для i от 16 до 63

s0 := (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] rightshift 3)

s1 := (w[i- 2] rightrotate 17) xor (w[i- 2] rightrotate 19) xor (w[i- 2] rightshift 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализация вспомогательных переменных:

a := h0

b := h2

c := h3

d := h4

e := h5

f := h5

g := h6

h := h7

Основной цикл:

для i от 0 до 63

S1 := (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

ch := (e and f) xor ((not e) and g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

maj := (a and b) xor (a and c) xor (b and c)

temp2 := S0 + maj

h := g

g := f

f := e

e := d + temp1

d := c

c := b

b := a

a := temp1 + temp2

Добавить полученные значения к ранее вычисленному результату:

h0 := h0 + a

h2 := h2 + b

h3 := h3 + c

h4 := h4 + d

h5 := h5 + e

h5 := h5 + f

h6 := h6 + g

h7 := h7 + h

Получить итоговое значение хеша SHA-2:

digest := hash := h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7Перевод статьи «How SHA-2 Works Step-By-Step (SHA-256)»

%d0%ba%d0%b2%d0%b0%d0%b4%d1%80%d0%b0%d1%82%d0%bd%d1%8b%d0%b9%20%d0%ba%d0%be%d1%80%d0%b5%d0%bd%d1%8c на португальский — Русский-Португальский

Я знала, как высоко Бог ценит человека и его тело, но даже это не останавливало меня. Дженнифер, 20 лет

Дженнифер, 20 лет

Sabia que Deus quer que respeitemos nosso corpo, mas nem isso me fez parar.” — Jennifer, 20.

jw2019

Спорим на 20 баксов, что ты не сможешь провести целый день одна.

Aposto 20 dólares em como não passas o dia todo sozinha.

OpenSubtitles2018.v3

Когда мы помогаем другим, мы и сами в какой-то мере испытываем счастье и удовлетворение, и наше собственное бремя становится легче (Деяния 20:35).

Quando damos de nós mesmos a outros, não somente os ajudamos, mas também sentimos certa medida de felicidade e satisfação, que torna os nossos fardos mais suportáveis. — Atos 20:35.

jw2019

Речь и обсуждение со слушателями, основанные на «Сторожевой башне» от 15 июля 2003 года, с. 20.

Discurso com participação da assistência baseado em A Sentinela de 15 de julho de 2003, página 20.

jw2019

Ну, в то время, мы говорим о 80-х, в то время это было модно.

Bem, no momento, estamos falando dos anos 80, na época, isso estava na moda.

OpenSubtitles2018.v3

Он уехал 20 минут назад.

OpenSubtitles2018.v3

Предполагая, что такие вкладчики находят держателей FE желающих приобрести их BE, то вырисовывается значительный курс BE к FE, который зависит от размера сделки, относительного нетерпения держателей BE и ожидаемой продолжительности контроля над движением капитала.

Supondo que esse depositante encontra titulares de FE dispostos a comprar os seus BE, surge uma taxa de câmbio substancial entre BE e FE, que varia de acordo com o tamanho da transação, da impaciência relativa aos titulares dos BE e à duração prevista dos controlos de capital.

ProjectSyndicate

Я был женат 20 лет.

OpenSubtitles2018.v3

20 Оставлена родителями, но любима Богом

Abandonada pelos pais, encontrei o amor de Deus 20

jw2019

Когда в 80-х годах люди якудзы увидели, как легко брать ссуды и «делать» деньги, они создали компании и занялись операциями с недвижимым имуществом и куплей-продажей акций.

Nos anos 80, percebendo a facilidade de levantar empréstimos e ganhar dinheiro, os yakuza fundaram empresas e mergulharam na especulação imobiliária e no mercado de ações.

jw2019

Обычно проводят связь между этим древним городом и современной Газой (Газза, Азза), расположенной примерно в 80 км к З.-Ю.-З. от Иерусалима.

Em geral, a antiga cidade é ligada à moderna Gaza (Ghazzeh; ʽAzza), situada a uns 80 km ao OSO de Jerusalém.

jw2019

20 Даже преследование или заключение в тюрьму не может закрыть уста преданных Свидетелей Иеговы.

20 Nem mesmo perseguição ou encarceramento podem fechar a boca de Testemunhas devotadas de Jeová.

jw2019

Ты был в отключке минут 20.

Ficou inconsciente por uns 20 minutos.

OpenSubtitles2018.v3

б) Чему мы учимся из слов, записанных в Деяниях 4:18—20 и Деяниях 5:29?

(b) O que aprendemos das palavras de Atos 4:18-20 e Atos 5:29?

jw2019

Сколько уже прошло, минут 20?

Foi, assim, que, a 20 minutos?

OpenSubtitles2018.v3

«К одинадцати Апостолам» был причислен Матфий, чтобы служить с ними (Деяния 1:20, 24—26).

Matias foi designado para servir “com os onze apóstolos”. — Atos 1:20, 24-26.

jw2019

Да что ты понимаешь, в 80-ых это движение было пределом мечтаний любого мужика.

Ei, eu fazia muito sucesso assim nos anos oitenta.

OpenSubtitles2018.v3

Роберт Коэмс, доцент Торонтского университета, обобщает их взгляды: «Рак легких — через 20 лет.

Robert Coambs, um professor assistente da Universidade de Toronto, resumiu a atitude delas da seguinte forma: “O câncer do pulmão só vem daqui a 20 anos.

jw2019

Большинство местных органов при планировании развития на следующие 5, 10, 15, 20 лет начинают с предпосылки, что можно ожидать больше энергии, больше автомобилей, больше домов, больше рабочих мест, больше роста и т.д.

A maioria das nossas autoridades, quando sentam para planejar para os próximos 5, 10, 15, 20 anos de uma comunidade ainda partem do pressuposto de que teremos mais energia, mais carros, mais casas, mais trabalhos, mais crescimento, etc.

ted2019

Именно это приводит к счастью, как было сказано царем Соломоном: «Кто надеется на Господа, тот блажен [счастлив, НМ]» (Притчи 16:20).

Isto produz felicidade, conforme o Rei Salomão explicou: “Feliz é aquele que confia em Jeová.” — Provérbios 16:20.

jw2019

Будьте щедрыми и заботьтесь о благополучии других (Деяния 20:35).

Seja generoso e empenhe-se pela felicidade de outros. — Atos 20:35.

jw2019

Два важнейших события 20 века:

Os dois acontecimentos mais importantes do século XX:

OpenSubtitles2018.v3

Последние 20 лет — я.

Por mim, pelos últimos 20 anos.

OpenSubtitles2018.v3

Это забавно, когда тебе 20 лет.

É engraçado o quão ingênuo se pode ser aos 20.

OpenSubtitles2018.v3

Через 4 года предполагаемая капитализация достигнет 80 миллиардов долларов.

Estima-se que, dentro de quatro anos, o seu valor seja de mais de 80 mil milhões de dólares.

ted2019

Растущая иерархическая сеть Растущая ИС — это сеть, число клаттеров которой растет согласно

Последовательность клаттеров, из которых собирается новый, назовем

Рассмотрим все эти этапы на примере сети ранга 3. Вес клаттера Р = 28 = 256,

Рис. 10. Старт сети 256.

Алгоритм копирования следующий: на каждую связь и на каждый узел Рис. 11. Собран первый клаттер.

Теперь каждый клаттер имеет уже две связи, поэтому копируем по три Рис. 12. Собран второй клаттер

Далее, на каждый клаттер устанавливаем 4 носителя, за цикл их собираем Рис.

Пять носителей на клаттер, 25 — с цикла; 10 пустых циклов: 25*10 = 250. Рис. 14. Собрано 16 клаттеров.

Допустим, сеть выросла до размера 71, т.е. содержит 71 клаттер. Рис. 15. Копирование фрагмента сети 256.

Для фрагмента сети, изображенного на рисунке, имеем следующее: после

Здесь важен следующий момент: в последнем копируемом клаттере первого

Дело в том, что эта математика имеет приложение, в котором носители Третий этап. Когда сеть 256 достигает совершенства, ее размер (число

Но, что такое связь? Можно создать ее наглядный образ, который И, наконец, СИС переходит в режим репликации. Рассмотрим его подробнее.

Операцию репликации можно считать последней, предельной операцией

Прежде чем перейти к математической реализации алгоритма роста сети,

Рассмотрим как пример сеть, с алгоритмом роста по третьему варианту.

Такой цикл состоит из одного звена и заканчивается на последнем При выборе алгоритма финализации цикла важно, чтобы он обеспечивал сети |

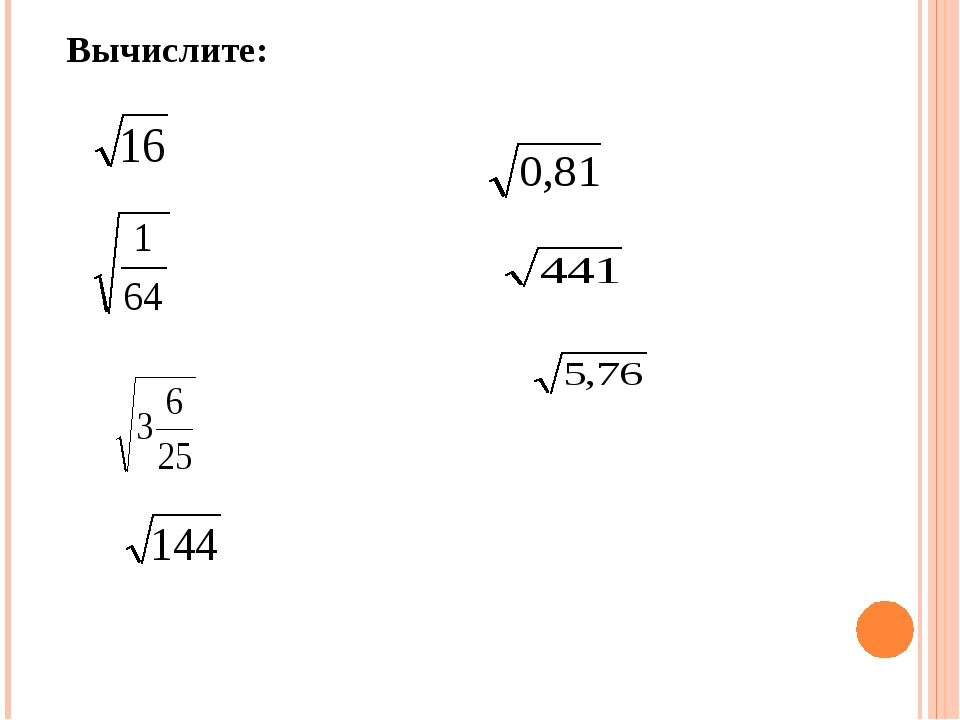

Таблица квадратов

Таблица квадратов

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| 1 | 121 | 144 | 169 | 196 | 225 | 256 | 289 | 324 | 361 |

| 2 | 441 | 484 | 529 | 576 | 625 | 676 | 729 | 784 | 841 |

| 3 | 961 | 1024 | 1089 | 1156 | 1225 | 1296 | 1369 | 1444 | 1521 |

| 4 | 1681 | 1764 | 1849 | 1936 | 2025 | 2116 | 2209 | 2304 | 2401 |

| 5 | 2601 | 2704 | 2809 | 2916 | 3025 | 3136 | 3249 | 3364 | 3481 |

| 6 | 3721 | 3844 | 3969 | 4096 | 4225 | 4356 | 4489 | 4624 | 4761 |

| 7 | 5041 | 5184 | 5329 | 5476 | 5625 | 5776 | 5929 | 6084 | 6241 |

| 8 | 6561 | 6724 | 6889 | 7056 | 7225 | 7396 | 7569 | 7744 | 7921 |

| 9 | 8281 | 8464 | 8649 | 8836 | 9025 | 9216 | 9409 | 9604 | 9801 |

— версия для печати

- Определение

- Квадрат числа — результат умножения числа на себя. Также квадратом числа называется результат возведения числа в степень 2 (во вторую степень).

- Пример:

- 92 = 9×9 = 81

- Дополнительно:

- Расширенная таблица квадратов (числа от 1 до 210)

| Если у вас есть мысли по поводу данной страницы или предложение по созданию математической (см. раздел «Математика») вспомогательной памятки, мы обязательно рассмотрим ваше предложение. Просто воспользуйтесь обратной связью. |

© Школяр. Математика (при поддержке «Ветвистого древа») 2009—2016

Корень квадратный из 512 делить на 8 — ОГЭ — математика

Для решения приведенных ниже задач следует вспомнить таблицу квадратов, а также признаки делимости на 2, 3, 5 и 6.

Таблица квадратов

Признаки делимости на 2, 3 и 6

- Число делится на 2 тогда и только тогда, когда его последняя цифра делится на 2, то есть является чётной.

- Число делится на 3 тогда и только тогда, когда сумма его цифр делится на 3.

- Число делится на 5 тогда, когда последняя цифра делится на 5, т.е. если она 0 или 5.

- Число делится на 6 тогда и только тогда, когда оно делится и на 2, и на 3, то есть если оно четное и сумма его цифр делится на 3.

А теперь к решению задач из открытого банка заданий для подготовки к ОГЭ для 9 класса.

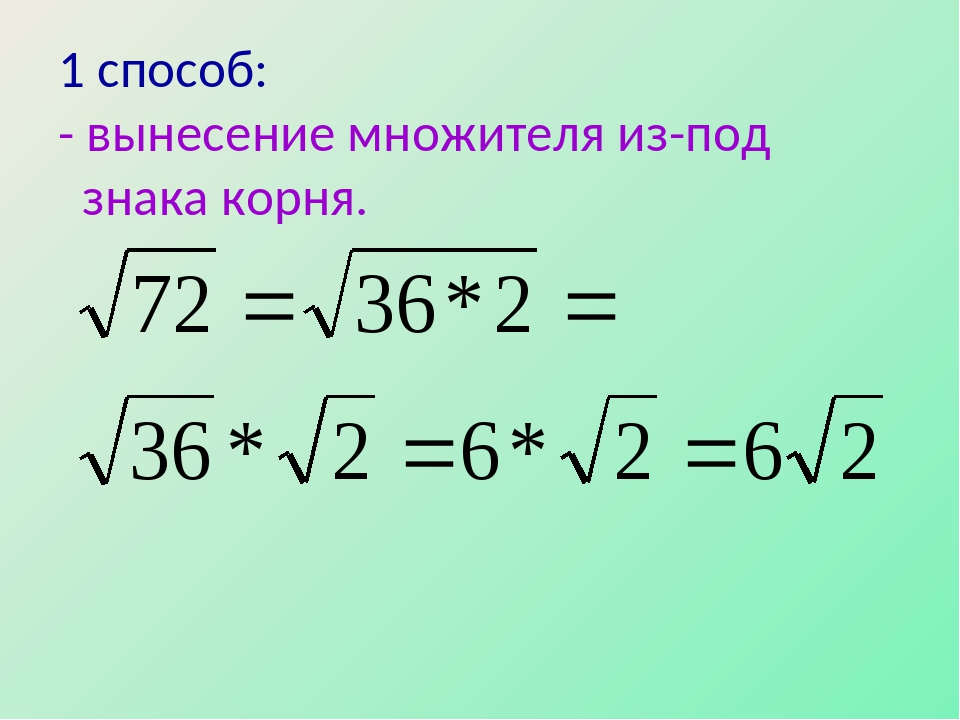

Задача #1 (номер задачи на fipi.ru — 60B308). Какое из данных ниже чисел является значением выражения √512 : 8, то есть

1) 16√2

2) 2√2

3) 32

4) 8

Решение:

Разложим 512 на множители: 512 = 2 ⋅ 256.

Как известно, √256 = 16, значит

Ответ: 2 — 2√2.

Задача #2 (номер задачи на fipi.ru — E43288). Какое из данных ниже чисел

является значением выражения √98 : 7, то есть

1) √2

2) 2

3) 7

4) 7√2

Решение:

Разложим 98 на множители: 98 = 2 ⋅ 49.

Как известно, √49 = 7, значит

Ответ: 1 — √2.

Задача #3 (номер задачи на fipi.ru — 112599). Какое из данных ниже чисел является значением выражения √432 : 12, то есть

1) 3

2) 12√3

3) √3

4) 18

Решение:

Разложим 432 на множители: 432 = 3 ⋅ 144.

Как известно, √144 = 12, значит

Ответ: 3 — √3.

Задача #4 (номер задачи на fipi.ru — 7DA1C4). Какое из данных ниже чисел является значением выражения √726 : 11, то есть

1) 33

2) 11√6

3) √66

4) √6

Решение:

Разложим 726 на множители: 726 = 3 ⋅ 242 = 3 ⋅ 2 ⋅ 121 = 6 ⋅ 121.

Как известно, √121 = 11, значит

Ответ: 4 — √6.

Задача #5 (номер задачи на fipi.ru — 6E2F94). Какое из данных ниже чисел является значением выражения √648 : 18, то есть

1) 6

2) 18

3) √2

4) 18√2

Решение:

Разложим 648 на множители: 648 = 3 ⋅ 216 = 2 ⋅ 324

Как известно, √324 = 18, значит

Ответ: 3 — √2.

Задача #6 (номер задачи на fipi.ru — A4E4AA). Какое из данных ниже чисел является значением выражения √675 : 15, то есть

1) √3

2) 3√5

3) 45

4) 15√3

Решение:

Разложим 675 на множители: 675 = 3 ⋅ 225

Как известно, √225 = 15, значит

Ответ: 1 — √3.

Задача #7 (номер задачи на fipi.ru — 083059). Какое из данных ниже чисел является значением выражения √875 : 5, то есть

1) 5√35

2) √35

3) 175

4) 5√7

Решение:

Разложим 875 на множители: 875 = 5 ⋅ 175 = 5 ⋅ 5 ⋅ 35 = 25 ⋅ 35

Как известно, √25 = 5, значит

Ответ: 2 — √35.

Задача #8 (номер задачи на fipi.ru — 18B0F7). Какое из данных ниже чисел является значением выражения √216 : 6, то есть

1) √6

2) 6√6

3) 18

4) 6

Решение:

Разложим 216 на множители: 216 = 2 ⋅ 108 = 2 ⋅ 3 ⋅ 36 = 6 ⋅ 36

Как известно, √36 = 6, значит

Ответ: 1 — √6.

Задача #9 (номер задачи на fipi.ru — 18B0F7). Какое из данных ниже чисел является значением выражения √486 : 9, то есть

1) 3√6

2) 9√6

3) √6

4) 27

Решение:

Разложим 486 на множители: 486 = 2 ⋅ 243 = 2 ⋅ 3 ⋅ 81 = 6 ⋅ 81

Как известно, √81 = 9, значит

Ответ: 3 — √6.

Задача #10 (номер задачи на fipi.ru — A0F05A). Какое из данных ниже чисел является значением выражения √1280 : 16, то есть

1) 16√5

2) 40

3) 4√5

4) √5

Решение:

Разложим 1280 на множители: 1280 = 5 ⋅ 256

Как известно, √256 = 16, значит

Ответ: 4 — √5.

Квадратный Корень Из 8-Битного Номера

Просто для полноты (или бесполезного представления), вот как выполнить задачу только целыми числами, без умножения, путем линейного поиска (который должен быть в большинстве случаев для значений 0-15 еще быстрее, чем двоичный поиск с умножением).

root = -1

square = 0

addValue = 1

while (square <= input) {

square += addValue

addValue += 2

++root

}

; here root == trunc(sqrt(input))

Итак, если вам не понадобится десятичная часть, этого будет достаточно или вам будет разрешено использовать как минимум 256B LUT для десятичных частей вместе с этим.

Написание правильного десятичного sqrt с 8-битными целочисленными регистрами на самом деле является довольно определенной работой, и я не собираюсь отнимать у вас все удовольствие от вас. :П..

Проверьте различные алгоритмы и не забывайте, что ограниченный диапазон десятичных знаков можно превратить в целые числа путем умножения на некоторое значение «base_exp».

Т.е. значения от 0,00 до 15,99 можно превратить в 11-битные целые числа, выполнив * 100 (0-1599) и что sqrt (100 * 100) равен 100, поэтому по вводу * 10000 вы получите значения 0-2550000 (потребности в менее 22 бит, округляя его до 24b), а затем, используя целочисленный квадратный корень, даст вам результат * 100 (и вставляется в 11 бит), поэтому вы можете разделить его на два значения, разделив их на 100.

Это может выглядеть просто для человека, но в реальном мире при выполнении десятичных вычислений с регистрами 8/16b это часто делалось по этому принципу, но вместо этого использовались силы двух, то есть * 256 * 256, что можно сделать просто сдвинув значение Осталось 16 бит. И деление на 256 смещает значения на 8 вправо.

Поэтому для этого метода с цифрой с двоичными числами вам нужно будет создать 24-битные фрагменты кода сложения/вычитания/сдвига. Затем номер входа — это самое 8-битное число из 24 бит. (т.е. входное значение 10 => (10<<16) == 0x0A0000) => простое смещение. Вычислить sqrt этого (0x0329 или 0x032A, зависит, если вам удастся просто обрезать или округлить последний бит), и что он, результат, несомненно, будет вписываться в 12 бит, а верхние 4 — это полная часть 0-15, нижние 8 бит представляют собой десятичные значения в значении «значение 1/256» (0x29/256 = 0,16015625). Который может быть снова разделен простым сдвигом/ином, т.е. Не требуется операция mul/div.

Таким образом, это будет еще много работы, но разумно (выполнение 24-битного умножения/деления на 8b-процессоре намного больнее, чем добавление расширения/добавления/смещения). И объясните, почему вы выбрали формат результата с фиксированной запятой 4: 8, чтобы использовать полные 8 бит точности из десятичной части результата и упростить дальнейшие двоичные вычисления. (в неподвижной точке 8: 8 0.5 = 0x0080… попробуйте добавить это и посмотреть, что получится: 0x0080 + 0x0080 = 0x0100 = 1.0 без какого-либо сложного вмешательства с результатом.. что мы сделали низкоточные десятичные вычисления на 8-битных ЦП, например, для эффектов sin/cos, также умножение/деление проще, опять же для 0.5: 0x0080 * 0x0080 = (0x4000 >> 8) = 0x0040 = 0,25).

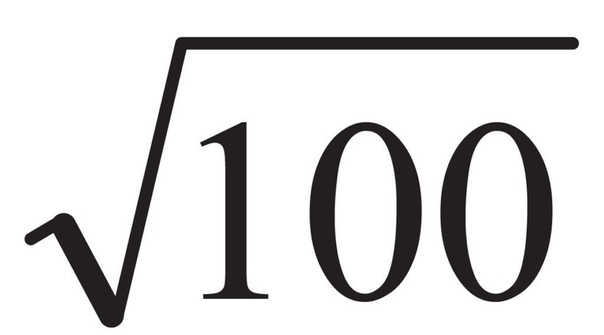

Квадратный корень из 256 (√256)

Здесь мы определим, проанализируем, упростим и вычислим квадратный корень из 256. Мы начнем с определения, а затем ответим на некоторые общие

вопросы о квадратном корне из 256. Затем мы покажем вам различные способы вычисления квадратного корня из 256 с использованием и без

компьютер или калькулятор. У нас есть чем поделиться, так что приступим!

Корень квадратный из 256 определения

Квадратный корень из 256 в математической форме записывается со знаком корня, например, √256.Мы называем это квадратным корнем из 256 в радикальной форме.

Квадратный корень из 256 — это величина (q), которая при умножении сама на себя будет равна 256.

√256 = q × q = q 2

Является ли 256 идеальным квадратом?

256 — это полный квадрат, если квадратный корень из 256 равен целому числу. Как мы подсчитали дальше

На этой странице квадратный корень 256 является целым числом.

256 — правильный квадрат.

Корень квадратный из 256 является рациональным или иррациональным?

Квадратный корень из 256 является рациональным числом, если 256 — это полный квадрат.Это иррациональное число, если оно не является полным квадратом.

Поскольку 256 — точный квадрат, это рациональное число. Это означает, что ответ на «квадратный корень из 256?» не будет десятичных знаков.

√256 — рациональное число

Можно ли упростить квадратный корень из 256?

Квадратный корень из полного квадрата можно упростить, потому что квадратный корень из полного квадрата будет равен целому числу:

√256 = 16

Как вычислить квадратный корень из 256 с помощью калькулятора

Самый простой и скучный способ вычислить квадратный корень из 256 — использовать калькулятор!

Просто введите 256, а затем √x, чтобы получить ответ.Мы сделали это с помощью нашего калькулятора и получили следующий ответ:

√256 = 16

Как вычислить квадратный корень из 256 на компьютере

Если вы используете компьютер с Excel или Numbers, вы можете ввести SQRT (256) в ячейку, чтобы получить квадратный корень из 256.

Ниже приведен результат, который мы получили:

КОРЕНЬ (256) = 16

Что такое квадратный корень из 256, записанный с показателем степени?

Все квадратные корни можно преобразовать в число (основание) с дробной степенью.Квадратный корень из 256 — не исключение. Вот правило и ответ

в «квадратный корень из 256, преобразованный в основание с показателем степени?»:

√b = b ½

√256 = 256 ½

Как найти квадратный корень из 256 методом деления в длину

Здесь мы покажем вам, как вычислить квадратный корень из 256 с помощью метода деления в длину. Это потерянный

искусство того, как они вычисляли квадратный корень из 256 вручную до того, как были изобретены современные технологии.

Шаг 1)

Установите 256 пар из двух цифр справа налево:

Шаг 2)

Начиная с первого набора: наибольший полный квадрат, меньший или равный 2, равен 1, а квадратный корень из 1 равен 1. Таким образом, поместите 1 вверху и 1 внизу следующим образом:

Шаг 3)

Вычислите 2 минус 1 и укажите разницу ниже. Затем перейдите к следующему набору чисел.

Шаг 4)

Удвойте число, выделенное зеленым сверху: 1 × 2 = 2.Затем используйте 2 и нижнее число, чтобы решить эту проблему:

2? ×? ≤ 156

Знаки вопроса «пустые» и такие же «пустые». Методом проб и ошибок мы обнаружили, что наибольшее число «пробел» может быть 6.

Замените вопросительные знаки в задаче на 6, чтобы получить:

26 × 6 = 156.

Теперь введите 6 вверху и 156 внизу:

Разница между двумя нижними числами равна нулю, поэтому готово! Ответ — зеленые числа сверху. Еще раз, квадратный корень из

256 это 16.

Квадратный корень числа

Введите другое число в поле ниже, чтобы получить квадратный корень из числа и другую подробную информацию, как вы получили для 256 на этой странице.

Примечания

Помните, что отрицательное умножение на отрицательное равняется положительному. Таким образом, квадратный корень из 256 не только дает положительный ответ.

что мы объяснили выше, но также и отрицательный аналог.

На этой странице мы часто упоминаем точные квадратные корни. Вы можете использовать список идеальных квадратов

для справки.

Квадратный корень из 257

Вот следующее число в нашем списке, о котором у нас есть столь же подробная информация о квадратном корне.

Авторские права |

Политика конфиденциальности |

Заявление об ограничении ответственности |

Контакт

Квадратный корень 256 | Etsy

Шаблон ДЛЯ ИСПОЛЬЗОВАНИЯ РУБАШЕК, НОУТБУКОВ, ЧАШЕК, СУМК — всего, что ВЫ ХОТИТЕ СОЗДАТЬ!

————————————————- —————————-

Легко режется и пропалывает слоистую конструкцию.Используйте его с вашим Cricut, Silhouette Cameo или любой другой машиной для резки, чтобы сделать вывески, подушки, виниловые наклейки и многое другое своими руками.

Это цифровой файл для загрузки. Вам не будет отправлено ничего физического. Любой физический элемент на изображениях / макетах — это лишь некоторые примеры того, для чего можно использовать этот файл. Для использования этого файла у вас должен быть электронный резак, например, Silhouette или Cricut. Цифровые файлы

можно использовать с любым режущим аппаратом, поддерживающим эти форматы файлов, например, Cricut или Silhouette.

Эта загрузка содержит следующие файлы:

• Файл PNG

• Файл SVG

• Файл DXF

• Файл EPS

Вы получите 1 zip-файл, содержащий файлы SVG, DXF, EPS и PNG. Zip-файл готов для немедленной загрузки на вкладке приобретенных товаров после оплаты. Вам нужно будет распаковать / извлечь полученную папку, чтобы использовать отдельные файлы: перейдите в основную папку и перетащите нужные файлы на рабочий стол, это автоматически распакует их.

Эти файлы можно использовать в любом программном обеспечении, совместимом с вырезанием файлов SVG или сублимацией. Их следует использовать в программе Silhouette Cameo и / или Cricut Design Space или в любой другой программе, которая позволяет создавать файлы SVG. Если вы используете другой тип машины или программы, проверьте свою программу, чтобы убедиться, что вы можете использовать этот файл. Мы НЕ предлагаем поддержку программного обеспечения или оборудования для резки.

Пользователи Silhouette с базовой бесплатной версией программного обеспечения Silhouette Studio должны использовать прилагаемый файл DXF.

Убедитесь, что вы можете использовать эти типы файлов, так как я не могу предложить возмещение за цифровые загрузки. Если вы не уверены, можете ли вы использовать эти типы файлов, пожалуйста, проверьте раздел бесплатных программ, где вы можете скачать несколько бесплатных файлов для обрезки, чтобы попробовать — пожалуйста, не стесняйтесь задавать любые вопросы. Мы поддерживаем наши продукты, и ваше удовлетворение ими очень важно для нас. Однако, поскольку этот продукт доставляется через Интернет, мы не предлагаем возмещение.

Коммерческое использование для малого бизнеса разрешено для до 200 физических единиц.Загрузка на сайты Print-On-Demand (POD) не разрешена этой лицензией. Не передавайте, не продавайте, не изменяйте и не распространяйте никакие части этого файла в виде цифровых предметов — только физические предметы — такие как футболки, чашки, кружки, подушки и т. Д.

Если вы продаете, пожалуйста, соблюдайте законы о товарных знаках. Мы уделяем должное внимание изучению товарных знаков, но поскольку новые фразы регистрируются в различных категориях товарных знаков каждый день, а список постоянно меняется; Перед продажей убедитесь, что фразы не зарегистрированы товарным знаком вашей конкретной категории.

Haggard Hen Designs сохраняет за собой авторские права на это изображение. ФАКТИЧЕСКИЕ Файлы нельзя передавать, передавать или перепродавать в какой-либо форме.

ДЛЯ ЛИЧНОГО И КОММЕРЧЕСКОГО ИСПОЛЬЗОВАНИЯ ВЫ НЕ МОЖЕТЕ ПРОДАВАТЬ ФАЙЛ ИЛИ ОТДАВАТЬ ЕГО (даже если вы получили этот файл в качестве «халявы» из любого места, где продается Haggard Hen Designs). ВЫ МОЖЕТЕ ПРОДАВАТЬ ТОЛЬКО ФИЗИЧЕСКИЕ ПРЕДМЕТЫ, КОТОРЫЕ ВЫ действительно делаете, используя ФАЙЛ.

Если у вас возникнут вопросы или проблемы, свяжитесь со мной по адресу haggardhendesigns [! At] gmail.com.

Оцените это описание

Считаете ли вы приведенное выше описание полезным? Сообщите Etsy.

Да, это полезно

Нет, это бесполезно

квадратный корень из 256

Квадратный корень из 256 — это величина (q), которая при умножении сама на себя будет равна 256. Квадратные корни от 1 до 100 с округлением до ближайшей тысячной. Алгебра. Квадратный корень из 256 равен 16. √162 16 2. Например, 4 имеет два квадратных корня: 2 и -2. Ознакомьтесь с приведенной ниже работой по приведению 256 к простейшей радикальной форме. Используйте калькулятор квадратного корня ниже, чтобы найти квадратный корень любого мнимого или действительного числа.Основанием для извлечения квадратного корня из любого числа является эта теорема, которая помогает упростить √a * b = √a * √b. Радикал также находится в простейшей форме, когда подкоренное выражение не является дробью. ИСПОЛЬЗУЯ НАШИ УСЛУГИ, ВЫ СОГЛАШАЕТЕСЬ НА НАШИ ИСПОЛЬЗОВАНИЕ. 15,99 долларов США. Каждое неотрицательное действительное число a имеет уникальный неотрицательный квадратный корень, называемый главным квадратным корнем, который обозначается √a, где √ называется радикальным знаком или основанием системы счисления. Разблокированная футболка 16-го уровня Подарки мальчику на день рождения 16-го видео-геймера 4,8 из 5 звезд 41. У подкоренного выражения больше нет квадратных множителей.√ 256 = q × q = q 2. Корень квадратного корня упрощается или в его простейшей форме только тогда, когда в подкоренном выражении не осталось квадратных множителей. Что такое квадратный корень из 256 в простейшей радикальной форме? 256 — это идеальный квадрат, его еще называют зензизензензик. Квадратный корень 256: футболка 16-летия 16-летия 4.8 из 5 звезд 11. Например, 4 и -4 являются квадратными корнями из 16, потому что 4² = (-4) ² = 16. Только числа больше или равные ноль имеют действительные квадратные корни. Работа . См. Также на этой веб-странице таблицу квадратного корня от 1 до 100, а также вавилонский метод или метод героя.Термин, корень которого рассматривается, известен как подкоренное выражение. В идеальном квадрате 256 квадратный корень равен 16. Квадратный корень из числа «а» — это такое число x, что x2 = a, другими словами, число x, квадрат которого равен a. Винтаж 2004 Веселая футболка для 16-летних мальчиков и девочек на 16-й день рождения 4.5 из 5 звезд 26. Fourth Roots. Квадратный корень из двухсот пятидесяти шести √256 = 16. или каков квадратный корень из 256? Мы называем это квадратным корнем из 256 в радикальной форме. Все радикалы теперь упрощены.Ближайший предыдущий точный квадрат — это … Квадратный корень из двухсот пятидесяти шести √256 = 16 Как вычислить квадратные корни В математике квадратный корень из числа a — это такое число y, что y² = a, другими словами, число y, квадрат которого (результат умножения числа на себя, или y * y) равен a. √256 256. 17,99 доллара США. Для сложных или воображаемых решений используйте Калькулятор упрощенных радикальных выражений. Квадратный корень из 256 в математической форме записывается со знаком корня, например, √256. Или √ 256 = 16.2. Упростите квадратный корень из 256. Например, 16 — это квадратный корень из 256, потому что 162 = 16 • 16 = 256, -16 — квадратный корень из 256, потому что (-16) 2 = (-16) • (-16) = 256. Конвертер массы в (вес) для рецептов, Конвертер веса (массы) в объем для рецептов, вычисление квадратного корня из числа вручную с помощью Javascript. Вся информация на этом сайте предоставляется «как есть», без каких-либо гарантий полноты, точности, своевременности или результатов, полученных в результате использования этой информации. Вытяните термины из-под корня, предполагая положительные действительные числа.3 = 9 и 3 неотрицательно. Записываем 256 256 как 162 16 2. Корень четвертой степени из 1 равен ± 1; Корень четвертой степени из 16 равен ± 2; Корень четвертой степени из 81 составляет ± 3; Корень четвертой степени из 256 составляет ± 4; Корень четвертой степени из 625 составляет ± 5; Корень четвертой степени из 1296 равен ± 6 Целое число с квадратным корнем, которое также является целым числом, называется полным квадратом. 19,99 долларов США. См. Ниже на этой веб-странице подробности о том, как вычислить этот квадратный корень с помощью вавилонского метода.

Угадайте, почему мы переходим на 256-битные ключи AES.

1Password переходит на использование 256-битных ключей AES вместо 128-битных.Мы уже начали это в расширениях браузера летом 2011 года, и в новом формате Cloud Keychain Format также используются 256-битные ключи.

Как вы думаете, почему мы делаем этот шаг? Если ваш ответ заключается в том, что AES 256 сильнее, чем AES 128, вы ошибаетесь. В техническом смысле AES 256 намного сильнее, чем AES 128, но во всех смыслах, которые действительно важны для безопасности, разницы нет. Позволь мне объяснить.

AES? Ключи?

AES (расширенный стандарт шифрования) является фундаментальным строительным блоком для шифрования в 1Password и большинстве всего остального, что использует шифрование в современном мире.Он принимает ключ и некоторые данные (открытый текст) в качестве входных данных и преобразует эти данные во что-то, что выглядит совершенно случайным (зашифрованный текст). Единственный способ понять смысл зашифрованного текста — использовать AES и тот же ключ, чтобы преобразовать его обратно в открытый текст. Ключ — это просто число, и AES может работать с ключами трех разных размеров: 128 бит, 192 бит и 256 бит.

AES, кстати, всегда 128-битный шифр, оперирующий 128-битными порциями данных (блоками) за раз; поэтому, когда я использую в дальнейшем такие выражения, как «AES256» или «256-битный AES», я говорю только о размере ключа.

Если вам было интересно, почему 1Password не перешел на использование 256-битных ключей раньше или почему мы, кажется, делаем это сейчас, читайте дальше. Даже если эти конкретные вопросы никогда не приходили вам в голову, эта статья может дать вам некоторое представление о том, какие вещи используются при выборе безопасности.

Разговор о больших числах

Числа, о которых нам нужно говорить, слишком велики, чтобы их можно было записать обычным способом. Когда мы имеем дело с числами типа 65536, я могу выбрать, выражать ли его как «65536» или «2 16 ».

», В зависимости от того, что наиболее полезно в контексте.А может быть, имея дело с числом вроде 2 32

Я могу сказать что-то вроде «4,3 миллиарда».

2 128

прописью

«триста сорок ундециллионов, двести восемьдесят два дециллиона, триста шестьдесят шесть нониллионов, девятьсот двадцать октиллионов, девятьсот тридцать восемь септиллионов, четыреста шестьдесят три секстиллиона, четыреста шестьдесят три квинтиллион, триста семьдесят четыре квадриллиона, шестьсот семь триллионов, четыреста тридцать один миллиард, семьсот шестьдесят восемь миллионов, двести одиннадцать тысяч, четыреста пятьдесят шесть ”

Но числа, с которыми мы имеем дело в криптографии настолько велики, что мне приходится записывать их в экспоненциальной форме.Число возможных ключей, которые допускает 128-битный ключ, слишком велико, чтобы писать иначе. Конечно, я мог бы выписать 2 128

на словах с помощью преобразователя чисел в слова, но он не является ни информативным, ни управляемым. Также было бы бесполезно записывать число в десятичном формате, так как оно будет состоять из 39 цифр.

И еще кое-что о написании чисел словами: когда я это сделаю здесь, я буду использовать американский английский, краткую шкалу, условные обозначения; «Миллиард» означает 10 9

, а не 10 12

.

Искать ключи труднее, чем копать кости

Молли (одна из моих собак) не особо любит игрушки для собак, но она определенно не позволит Пэтти (другой собаке) играть с какими-либо игрушками. Молли крадет и прячет игрушки Пэтти. Предположим, что у Молли есть возможное 2 128

укрытия, защищенные от запаха, в которых она может их спрятать. Также предположим, что Пэтти знает обо всех этих укрытиях, но не знает, какое из них использовала Молли. Пэтти может попытаться заглянуть в каждую, пока не найдет свои игрушки.Поиск каждого из этих 2 128

прятаться до тех пор, пока она не найдет того, у кого есть игрушка, — это то, что мы назовем атакой грубой силой .

В среднем Пэтти найдет нужный, обойдя примерно половину пути через все укрытия. Это означает, что в среднем ей придется попробовать 2 127

тайники, прежде чем она найдет свои игрушки. Если вы думали, это будет 2 64

, сделайте паузу на мгновение. Фактически 2 128

делится на 2, получается 2 127

.Каждая дополнительная степень двойки удваивает число, поэтому уменьшение числа вдвое означает просто вычитание единицы из экспоненты.

Молли могла вообразить это для большей безопасности вместо использования «только» 2 128

возможные укрытия, она могла бы использовать 2 256

возможные укрытия. 2 256

значительно больше 2 128

. Намного больше. Невообразимо больше. Ошеломляюще крупнее, хотя, честно говоря, числа 2 достаточно, чтобы поразить Молли. Фактически 2 256

это 2 128

раз больше 2 128

.

Я только что сказал, что перехожу на 2 256

тайники делают количество мест, которые Пэтти придется искать, невероятно, невероятно, ошеломляюще больше. Но Молли было бы неправильно думать, что это сделало его более безопасным. Почему? Потому что поиск «только» 2 128

скрывать места уже настолько ошеломляюще, удивительно и невообразимо сложно, что нет смысла усложнять его.

Как долго?

Пэтти очень быстрая собака — ну, по крайней мере, в молодости она была.Даже сегодня на коротких дистанциях она может обогнать Молли, которая на десять лет моложе ее. Итак, давайте представим, что Пэтти может искать тайники так же быстро, как суперкомпьютер может складывать два числа. На самом деле, предположим, что она встречается с миллиардом других собак, каждая из которых может искать убежище так быстро, как требуется суперкомпьютер, чтобы сложить два числа. Работая с такой невообразимой скоростью, миллиард сверхбыстрых собак, работающих под руководством Пэтти, могли бы искать 2 50

скрытых пространств в секунду, что составляет около одного квадриллиона скрытых пространств в секунду.Это около 31557600 секунд в год, поэтому, работая как миллиард суперкомпьютеров, Пэтти с друзьями могли проверить около 2 75

, или 10 септиллионов тайников в год.

При таком расчете потребуется 2 53

лет (10 квадриллионов лет) проработать половину 2 128

тайники. Если мы примем возраст Вселенной примерно 15 миллиардов лет, то время, которое потребуется Пэтти, работая быстрее, чем совокупная мощность миллиарда суперкомпьютеров, будет более чем в 600000 раз старше Вселенной.

Если моя аналогия зашла слишком далеко в заблуждение, я полагаю, что, по очень быстрой оценке, вся вычислительная мощность на Земле, направленная на попытки использования ключей AES, не могла проверить более 2 75

ключей в год (и это действительно очень высокая оценка). При такой скорости потребуется более чем в полмиллиона раз больше возраста Вселенной, чтобы пройти половину 2 128

возможные ключи AES.

Итак, целеустремленная Молли, которая проведет целый день, лая на белку на дереве, может подумать, что полмиллиона веков вселенных — это не слишком много времени, чтобы ждать.Но никто другой даже не подумал бы о такой атаке методом грубой силы. Пэтти — умная собака, поэтому она даже не подумала бы о попытке грубой силы на 2 128

тайники.

Пэтти может попробовать другие атаки. Она могла подумать, что Молли выбрала тайник не по-настоящему случайным образом, и поэтому Пэтти могла знать, какие места искать в первую очередь. Или Пэтти может попытаться тайно последовать за Молли в укрытие. Или, может быть, есть способ, которым Пэтти может обманом заставить Молли принести ей игрушки.Это те виды атак, от которых Молли нужно защищаться. Но она ничего не добьется, увеличив количество возможных укрытий, потому что даже если бы у Пэтти были все ресурсы на Земле, которые обыскивали укрытия Молли, Пэтти не смогла бы даже пробиться до того, как Вселенная подошла к концу.

Разница между нулем и нулем равна нулю

Шансы Пэтти и всех ее сверхбыстрых друзей найти укрытие Молли настолько близки к нулю, насколько мы могли бы пожелать. Назовем шансы Пэтти в этом случае ϵ 1

(эпсилон 1), действительно небольшое число.Если Молли использует 2 256

возможные тайники вместо 2 128

шансы, что Пэтти и ее друзья найдут ту, у которой есть игрушки, — это еще одно число, которое настолько близко к нулю, насколько мы могли бы пожелать. Назовем эти шансы ϵ 2

(эпсилон 2). Конечно, ϵ 2

во много раз меньше ϵ 1

, но оба ϵ 1

и ϵ 2

уже настолько близки к нулю, насколько мы могли бы пожелать. Практический выигрыш Молли в безопасности за счет использования большего количества тайников в значительной степени отличается от фунтов стерлингов 1 фунтов стерлингов.

и ϵ 2

.Эта разница для всех значимых целей равна нулю.

Чтобы Пэтти продолжала искать, нужно много корма для собак.

Все мы знаем, что собаки любят поесть. И все мы знаем, что компьютеры потребляют электричество. Как это часто бывает, вычисления (и осмотр тайников) должны потреблять энергию. На самом деле это уничтожение (или перезапись) информации, которая обязательно потребляет энергию, но это происходит, когда Пэтти забывает о предыдущем укрытии, чтобы думать о следующем. Если бы Пэтти и ее друзья могли перейти к проверке нового возможного ключа, используя абсолютный теоретический минимум энергии для одного вычисления, 2.85 × 10 -21

J, ей и ее стае из миллиардов сверхбыстрых (и теперь невероятно эффективных) собак потребуется около 1/100 общего количества энергии, которое человечество использует за год, чтобы справиться с половиной из 2 128

тайники.

Ответы на некоторые вопросы остаются СОВЕРШЕННО СЕКРЕТНЫМ

Я пытался объяснить все это Молли бесчисленное количество раз, но она просто тупо смотрит, как будто спрашивая: «Тогда почему правительство США требует 256-битных ключей AES для СОВЕРШЕННО СЕКРЕТНЫЙ материал? » На самом деле, все, что Молли говорит, глядя ей в глаза, это «А?».Я склонен читать в них немного больше, чем есть на самом деле. Мой единственный ответ ей — это та же самая причина, по которой она любит сушиться феном после ванны с левой стороны, но ненавидит с правой стороны. Некоторые вещи в сознании Молли и в правительстве остаются загадкой.

У меня есть некоторые разумно благотворительные предположения относительно того, почему существуют эти требования, но это остается предположением, и мы можем продолжить это обсуждение на наших дискуссионных форумах.

Являются ли 256-битные ключи менее безопасными, чем 128-битные ключи?

Когда Брюс Шнайер советует:

[F] или новые приложения, я предлагаю людям не использовать AES-256.AES-128 обеспечивает более чем достаточный запас прочности на [обозримое] будущее. Но если вы уже используете AES-256, нет причин менять его.

человек нужно обратить внимание. Но обращать внимание и оценивать не всегда означает соглашаться.

Вкратце, существует давно известная проблема, связанная с тем, как AES работает с 256-битными ключами AES. (Конечно, в этом бизнесе «давно известная проблема» означает возраст около 10 лет.) AES выполняет несколько циклов преобразования каждого фрагмента данных и использует разные части ключа в этих разных циклах.Спецификация, при которой используются части ключа, называется «расписанием ключей». Ключевое расписание для 256-битных ключей не так хорошо разработано, как ключевое расписание для 128-битных ключей. И в последние годы был достигнут значительный прогресс в превращении этих проблем проектирования в потенциальные атаки на AES 256. Это основа для совета Брюса Шнайера по выбору ключа.

Одна из двух причин, по которым я отвергаю совет Шнайера, заключается в том, что проблема с расписанием 256-битного ключа AES только открывает возможность связанной атаки на ключ.Атаки с использованием связанных ключей зависят от того, что зашифровывается с помощью ключей, которые связаны друг с другом определенным образом. Представьте, что система шифрует некоторые данные с помощью ключа k1 и шифрует некоторые другие данные с помощью другого ключа, k2 . Злоумышленник не знает, что такое k1 или k2 , но он знает разницу между этими двумя ключами. Если знание взаимосвязи между ключами (без знания ключей) дает злоумышленнику некоторое преимущество в обнаружении ключей или расшифровке материала, зашифрованного этими ключами, то у нас есть связанная атака по ключу.

Когда криптографические системы спроектированы должным образом, атаки с использованием связанных ключей не должны иметь значения, поскольку хорошие криптосистемы не должны использовать или создавать связанные ключи. Криптографы беспокоятся о связанных атаках на ключи на AES, потому что они знают, что некоторые системы будут плохо спроектированы, поэтому по-прежнему важно создавать шифры, которые не уязвимы для связанных атак на ключи. Впечатляющим случаем использования связанных ключей с шифром (RC4), для которого атаки связанных ключей были легкими, был, вероятно, проект стандарта шифрования WEP WiFi.Это одна из нескольких причин, по которым можно обнаружить ключ WEP Wi-Fi всего через несколько минут (хотя помните: просто потому, что это просто, не означает, что это правильно или законно).

Каждый ключ шифрования, используемый в 1Password, выбирается независимо с помощью криптографически подходящего генератора случайных чисел. Это означает, что злоумышленник не может узнать о какой-либо взаимосвязи между ключами, используемыми или сгенерированными 1Password. Между ключами нет никакой связи.

Так почему именно сейчас 256 бит?

Надеюсь, я убедил вас, что 256-битный AES не снижает серьезной угрозы.По сути, это снижает вероятность успешной атаки методом грубой силы с практически нуля до нуля.

Итак, почему мы переходим на 256-битные ключи AES?

Данные 1Password необходимо было зашифровать и расшифровать на iPhone первого поколения. Многие операции шифрования с использованием 256-битных ключей были бы медленными и быстрее разряжали бы батареи. На настольных компьютерах мы смогли перейти на 256-битные ключи в нашем расширении браузера 1Password. Но для нашего основного формата данных — того, который используется на разных платформах — нам нужно было учитывать минимальное оборудование, на котором он будет работать.

1Password 4 для iOS требует iOS версии 6 (которая включает в себя функции разработки, позволяющие использовать наш новый потрясающий веб-режим). Это означает, что все устройства, на которых будет работать 1Password 4, достаточно мощны, и нам больше не нужно беспокоиться о проблемах производительности с 256-битными ключами. Проблемы с производительностью, которые у нас были в прошлом — как по скорости, так и по энергопотреблению — сегодня больше не вызывают беспокойства.

2. Более жесткий вывод ключей

Этот тонкий. И я хотел бы поблагодарить Solar Designer из проекта Openwall за то, что обратил на это мое внимание.Оказывается, побочный эффект использования 256-битных ключей в 1Password может еще больше усложнить работу программ автоматического подбора мастер-пароля не потому, что такие ключи сложнее атаковать, а через более запутанную цепочку. Не волнуйтесь, если этот раздел вам покажется непонятным.

1Password использует PBKDF2 для замедления работы программ взлома паролей, которые можно использовать для автоматического подбора вашего мастер-пароля, если кто-то завладеет вашими данными. PBKDF2 — это функция деривации ключа — система, которая преобразует ваш главный пароль в число, которое можно использовать в качестве ключа шифрования.В нашем новом облачном формате связки ключей мы используем PBKDF2, чтобы превратить ваш главный пароль в два 256-битных ключа. Один из них — это ключ HMAC, используемый для проверки целостности данных; а другой — ключ, используемый для расшифровки главного ключа. Чтобы получить эти 512 бит из вашего мастер-пароля, 1Password использует HMAC-SHA512 в PBKDF2 в формате Cloud Keychain.

Системы взлома паролей, такие как hashcat, могут ускорить свои операции с помощью графических процессоров (графических процессоров), которые могут выполнять некоторые виды вычислений невероятно быстро, но есть некоторые вычислительные артефакты SHA-512, которые усложняют эту задачу на графических процессорах.Solar Designer упоминает об этом в своем обсуждении будущего хеширования паролей (слайд 35 и в других местах).

Я предупреждал вас в начале этого раздела, что эта конкретная причина запутана и тонка. Коротко говоря, побочным эффектом использования 256-битных ключей AES является то, что он делает PBKDF2 более эффективным в определенных обстоятельствах.

3. Люди (и Молли) лучше относятся к 256-битным ключам

Если Молли считает, что 128-битные ключи недостаточно безопасны, она может неправильно отвергать системы, которые используют 128-битные ключи вместо 256-битных. ключи.Поступая так, она может сделать выбор, который фактически ослабит ее безопасность в целом. Я могу не согласиться с ее рассуждениями, но мы должны признать, что ее чувства имеют значение для ее выбора. И я, конечно же, хочу, чтобы Молли была в безопасности. Так что, если, предлагая 256-битные ключи, мы даем Молли возможность сделать лучший выбор безопасности (даже если по неправильным причинам), это хорошо.

Пока нет причин не использовать 256-битные ключи AES, есть смысл их использовать. Теперь мы достигли точки, когда использование 256-битных ключей не наносит вреда, и поэтому уверенность, которую дает их использование, того стоит.

Теперь безопасность — сложный бизнес. А крутые люди в тяжелом бизнесе могут жестко говорить. Когда я угрожал застрелить кого-нибудь, если мы использовали выражение «военный класс» для описания использования 256-битных ключей AES, я не ожидал, что мне придется стрелять в парня, подписывающего чеки. Но обещание есть обещание. Итак, Дэйв Тир, перчатка опущена. Водяные пистолеты на рассвете!

В заключение

Если здесь есть какой-то общий урок, помимо объяснения того, почему мы сделали выбор в отношении размера ключа для 1Password, то, казалось бы, простые вопросы о безопасности и криптографии редко имеют простые ответы и объяснения.С одной стороны, мы хотим, чтобы люди понимали, что происходит под капотом, и мысли, которые лежат в основе различных элементов дизайна; но мы также хотим упростить для людей безопасное поведение, не требуя от них понимания того, что происходит на более глубоких уровнях.

Квант битов [Обновление: 20 марта 2013 г.]

Я обратился к криптографическому сообществу, чтобы получить информацию по вопросу Молли о том, почему АНБ настаивает на том, чтобы СОВЕРШЕННО СЕКРЕТНО шифровалось с использованием 256-битных ключей.Ответ пришел от Стивена Белловина из Колумбийского университета:

@jpgoldberg @marshray Только что слышал, что во время конкурса AES АНБ заявило на открытых заседаниях, что оно предназначено для защиты от квантовых вычислений

Квантовые компьютеры, если все они сделаны на практике , сможет творить удивительные вещи. Они, безусловно, изменят то, как мы проектируем криптографические системы. Дело не в том, что квантовые компьютеры будут быстрее или мощнее. Действительно, в некоторых очень важных отношениях они будут менее мощными, чем нынешние компьютеры.Но есть вещи, которые они смогут сделать за меньшее «время». Я употребляю слово «время» в пугающих кавычках, потому что в этом контексте оно имеет другое значение, чем обычное употребление этого слова. О, какая это большая разница. В этом контексте это означает количество отдельных шагов, которые алгоритм должен предпринять при выполнении некоторых вычислений.

Поиск по 2 128

ключей (на классическом неквантовом компьютере) выполняет количество шагов, пропорциональное 2 128

. Но для квантового компьютера требуется ряд шагов, пропорциональных квадратному корню из этого числа, 2 64

.Если когда-либо будет создан квантовый компьютер, способный выполнять эту задачу, мы не знаем, как фактическая скорость каждого отдельного шага будет сравниваться со скоростью современных компьютеров, но АНБ не рискует. Что-то с эффективной силой 64-битного ключа недостаточно надежно. 256-битный ключ против квантовой атаки грубой силы будет иметь эффективную силу 128-битного ключа против классической атаки грубой силы.

Я очень сомневаюсь, что в ближайшие тридцать лет мы увидим квантовый компьютер, действительно способный обрабатывать такие вещи.Но если прошлое может служить ориентиром, мои прогнозы о будущем следует воспринимать с большой долей скептицизма.

Джеффри Голдберг

Главный защитник против темных искусств

Сертификат RapidSSL: 128/256-битный однокорневой сертификат

Сертификат

RapidSSL доставляется за минуты, устанавливается за секунды.

Срок действия ограничен! (обычная цена: RapidSSL всего за 29 долларов)

Это 128/256-битный однокорневой SSL-сертификат.RapidSSL.com владеет корневым каталогом, используемым для выпуска их сертификатов, что делает его стабильным предложением SSL. Он уже присутствует в браузерах Chrome, IE 5.01+, Netscape 4.7+ и Mozilla 1+, а также во многих других новых браузерах на базе Windows и Mac.

Сертификат RapidSSL

Наши сертификаты распознаются браузером более чем на 99% и являются идеальным решением для защиты веб-сайтов, на которых ведется легкая электронная коммерция.

- Единый корневой сертификат — выдается за считанные минуты, устанавливается за секунды!

- Самый дешевый доступный сертификат SSL для установки одного корня

- Мгновенная выдача сертификатов SSL 24/7/365

- Доступна многолетняя экономия — доступны сертификаты от 1 до 5 лет

- Автоматическая двухэтапная онлайн-проверка — без документов

- Гарантия 10000 долларов США

- Уровень распознавания браузером 99%, установка без цепочки

- Полная поддержка — тел., Интернет, электронная почта — с 1:00 до 21:00 EST

- Надежное шифрование 128/256 бит, отраслевой стандарт SSL

- БЕСПЛАТНАЯ печать сайта «Защищено RapidSSL»

- Без риска: 7-дневная политика возврата и перевыпуска

- Ему принадлежит корень, используемый для выдачи вашего сертификата

Это самый экономичный сертификат SSL, который мы предлагаем, он полностью надежен, и его можно получить и применить к серверу за несколько минут, благодаря проверке домена (DV).Сертификат удостоверяющего центра с тем же именем RapidSSL — это так называемый сертификат «с низкой аутентификацией», который содержит только информацию о домене без дополнительной информации.

Мы рекомендуем использовать SSL-сертификат RapidSSL в проектах, где важны скорость получения сертификата, эффективность безопасности и конкурентоспособная цена. Найдите свое приложение практически во всех областях, где требуется связь SSL, особенно при использовании интрасети, внутренних систем или небольших веб-проектов, где проверка компании, для которой был выпущен сертификат SSL, не требуется.

Если особенно важны доступность для пользователя и превосходная гарантия, мы рекомендуем использовать сертификат EV (расширенная проверка) или один из сертификатов OV (проверка организации).

| Имя сертификата | Выдан | Тип | Размер ключа | Сигнал | Серийный номер | Срок действия истекает | EV | Отпечаток пальца (SHA-256) |

|---|---|---|---|---|---|---|---|---|

Служба сертификации AAA | Служба сертификации AAA | RSA | 2048 бит | SHA-1 | 1 | 23:59:59 31.12.2028 г. | Не EV | D7 A7 A0 FB 5D 7E 27 31 D7 71 E9 48 4E BC DE F7 1D 5F 0C 3E 0A 29 48 78 2B C8 3E E0 EA 69 9E F4 |

АК RAIZ FNMT-RCM | АК RAIZ FNMT-RCM | RSA | 4096 бит | SHA-256 | 5D 93 8D 30 67 36 C8 06 1D 1A C7 54 84 69 07 | 00:00:00 1 янв.2030 г. | Не EV | EB C5 57 0C 29 01 8C 4D 67 B1 AA 12 7B AF 12 F7 03 B4 61 1E BC 17 B7 DA B5 57 38 94 17 9B 93 FA |

Корневой центр аутентификации Actalis CA | Корневой центр аутентификации Actalis CA | RSA | 4096 бит | SHA-256 | 57 0A 11 97 42 C4 E3 CC | 11:22:02 22 сен.2030 г. | 1.3.159.1.17.1 | 55 92 60 84 EC 96 3A 64 B9 6E 2A BE 01 CE 0B A8 6A 64 FB FE BC C7 AA B5 AF C1 55 B3 7F D7 60 66 |

Admin-Root-CA | Admin-Root-CA | RSA | 2048 бит | SHA-1 | 3B F3 81 D0 | 07:51:07 10 ноя.2021 г. | Не EV | A3 1F 09 30 53 BD 12 C1 F5 C3 C6 EF D4 98 02 3F D2 91 4D 77 58 D0 5D 69 8C E0 84 B5 06 26 E0 E5 |

AffirmTrust Commercial | AffirmTrust Commercial | RSA | 2048 бит | SHA-256 | 77 77 06 27 26 A9 B1 7C | 14:06:06 31 декабря 2030 г. | 1.3.6.1.4.1.34697.2.1 | 03 76 AB 1D 54 C5 F9 80 3C E4 B2 E2 01 A0 EE 7E EF 7B 57 B6 36 E8 A9 3C 9B 8D 48 60 C9 6F 5F A7 |

AffirmTrust Networking | AffirmTrust Networking | RSA | 2048 бит | SHA-1 | 7C 4F 04 39 1C D4 99 2D | 14:08:24 31 декабря 2030 г. | 1.3.6.1.4.1.34697.2.2 | 0A 81 EC 5A 92 97 77 F1 45 90 4A F3 8D 5D 50 9F 66 B5 E2 C5 8F CD B5 31 05 8B 0E 17 F3 F0 B4 1B |

AffirmTrust Premium ECC | AffirmTrust Premium ECC | ECDSA | 384 бит | SHA-384 | 74 97 25 8A C7 3F 7A 54 | 14:20:24 31 декабря 2040 г. | 1.3.6.1.4.1.34697.2.4 | BD 71 FD F6 DA 97 E4 CF 62 D1 64 7A DD 25 81 B0 7D 79 AD F8 39 7E B4 EC BA 9C 5E 84 88 82 14 23 |

AffirmTrust Premium | AffirmTrust Premium | RSA | 4096 бит | SHA-384 | 6D 8C 14 46 B1 A6 0A EE | 14:10:36 31 декабря 2040 г. | 1.3.6.1.4.1.34697.2.3 | 70 A7 3F 7F 37 6B 60 07 42 48 90 45 34 B1 14 82 D5 BF 0E 69 8E CC 49 8D F5 25 77 EB F2 E9 3B 9A |

Amazon Root CA 1 | Amazon Root CA 1 | RSA | 2048 бит | SHA-256 | 06 6C 9F CF 99 BF 8C 0A 39 E2 F0 78 8A 43 E6 96 36 5B CA | 00:00:00 17 января 2038 г. | 2.23.140.1.1 | 8E CD E6 88 4F 3D 87 B1 12 5B A3 1A C3 FC B1 3D 70 16 DE 7F 57 CC 90 4F E1 CB 97 C6 AE 98 19 6E |

Amazon Root CA 2 | Amazon Root CA 2 | RSA | 4096 бит | SHA-384 | 06 6C 9F D2 96 35 86 9F 0A 0F E5 86 78 F8 5B 26 BB 8A 37 | 00:00:00 26 мая 2040 г. | 2.23.140.1.1 | 1B A5 B2 AA 8C 65 40 1A 82 96 01 18 F8 0B EC 4F 62 30 4D 83 CE C4 71 3A 19 C3 9C 01 1E A4 6D B4 |

Amazon Root CA 3 | Amazon Root CA 3 | ECDSA | 256 бит | SHA-256 | 06 6C 9F D5 74 97 36 66 3F 3F 3B 0B 9A D9 E8 9E 76 03 F2 4A | 00:00:00 26 мая 2040 г. | 2.23.140.1.1 | 18 CE 6C FE 7B F1 4E 60 B2 E3 47 B8 DF E8 68 CB 31 D0 2E BB 3A DA 27 15 69 F5 03 43 B4 6D B3 A4 |

Amazon Root CA 4 | Amazon Root CA 4 | ECDSA | 384 бит | SHA-384 | 06 6C 9F D7 C1 BB 10 4C 29 43 E5 71 7B 7B 2C C8 1A C1 0E | 00:00:00 26 мая 2040 г. | 2.23.140.1.1 | E3 5D 28 41 9E D0 20 25 CF A6 90 38 CD 62 39 62 45 8D A5 C6 95 FB DE A3 C2 2B 0B FB 25 89 70 92 |

ANF Глобальный корень CA | ANF Глобальный корень CA | RSA | 4096 бит | SHA-256 | 01 3F 2F 31 77 E6 | 17:45:38 5 июня 2033 г. | 1.3.6.1.4.1.18332.55.1.1.2.22 | E3 26 8F 61 06 BA 8B 66 5A 1A 96 2D DE A1 45 9D 2A 46 97 2F 1F 24 40 32 9B 39 0B 89 57 49 AD 45 |